如何處理網域劫持:解決方案和最佳實踐的詳細教程

網域劫持是會損害您網站聲譽和安全性的重要問題。想像一下,打開您的網域名稱,卻發現自己在別人的網站上。這種情況通常指向網域搶用,發生的原因有很多,例如 DNS 設定受損、伺服器漏洞,甚至使用者電腦感染惡意軟體。身為 DevOps 工程師或系統管理員,瞭解如何疑難排解並解決網域名稱搶用的問題,對於保護您的數位資產而言至關重要。本指南探討網域劫持的原因,提供可行的解決方案,並提供預防措施,以保障您的網域免於未來發生事故。

瞭解網域劫持的原因

網域劫持一般分為三大類:

1:DNS 劫持

DNS 劫持是指攻擊者控制了您網域的 DNS 記錄,將您網站的訪客重定向到未經授權的 IP 位址。這可以透過各種方式實現,例如入侵 DNS 伺服器、使用社交工程存取 DNS 管理主控台,或利用註冊商的基礎架構漏洞。

- 範例:使用熱門 DNS 供應商的公司可能會發現他們的 DNS 記錄被修改為指向攻擊者控制的 IP 位址。這通常會導致使用者被重定向到看起來與合法網站相同的釣魚網站。

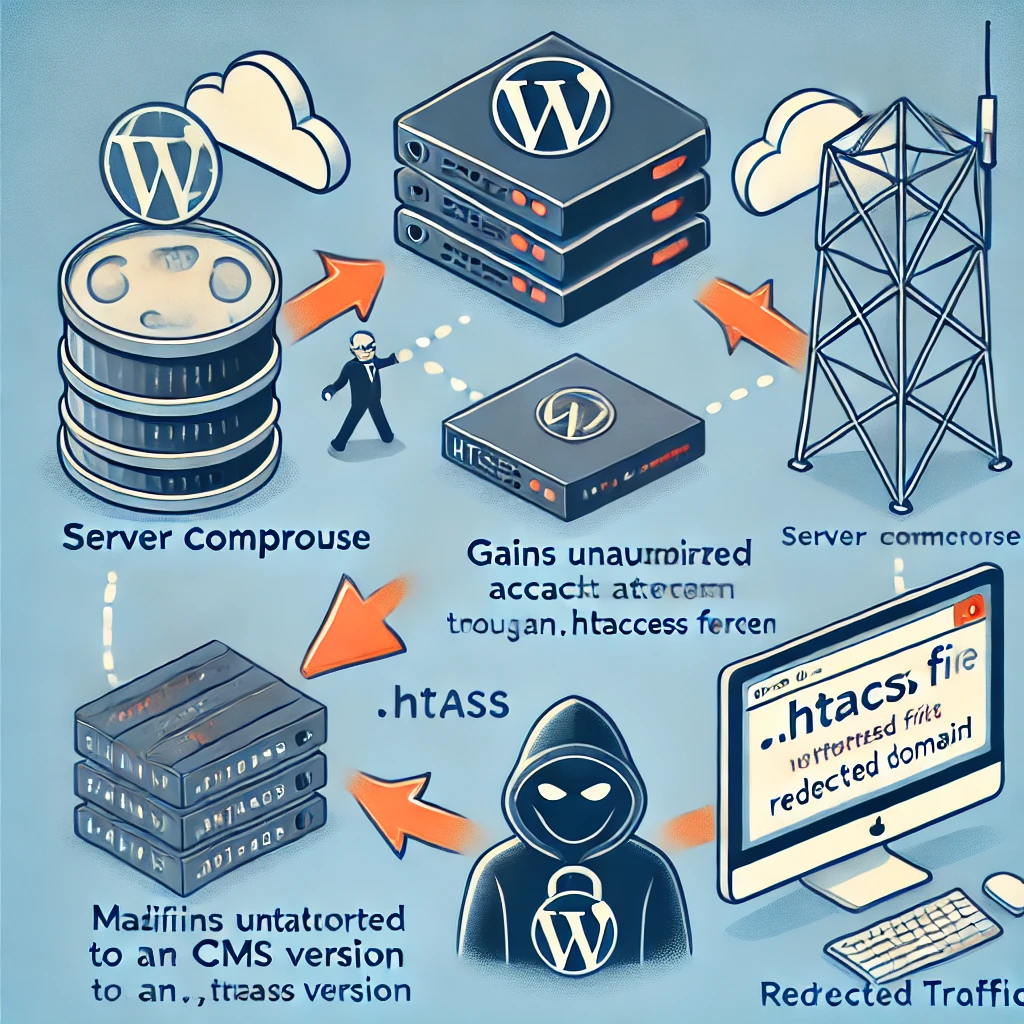

2:伺服器妥協

有時候,您的伺服器本身可能會受到攻擊,讓攻擊者修改網站檔案、注入惡意程式碼或變更設定,將使用者重定向到其他位置。當軟體漏洞被利用或使用弱密碼保護伺服器時,這種情況很常見。

- 範例:攻擊者透過已知有安全漏洞的過時版本 CMS (例如 WordPress) 存取您的網站伺服器。一旦進入,他們會修改 .htaccess 檔案,將所有流量重定向到不同的網域。

3:惡意軟體感染

有時候,問題不在您的伺服器或 DNS,而是在客戶端。嘗試存取您網站的使用者可能感染了惡意軟體,惡意軟體會劫持他們瀏覽器的 DNS 設定,導致他們被重定向到非預期的網站。

- 範例:使用者的裝置感染了惡意軟體,惡意軟體修改了主機的檔案或 DNS 設定。當他們嘗試存取您的網域時,反而會被帶到惡意網站。

解決域名劫持的方案

解決 DNS 劫持

如果您的網域是 DNS 劫持的受害者,必須迅速採取行動:

步驟 1:驗證您的 DNS 記錄

使用指令列工具,例如 nslookup 或 挖掘 來驗證您網域的 DNS 記錄是否已被更改:

nslookup yourdomain.com

dig yourdomain.com確保傳回的 IP 位址正確無誤。如果 IP 不熟悉或指向其他地方,您的 DNS 設定可能已被搶用。

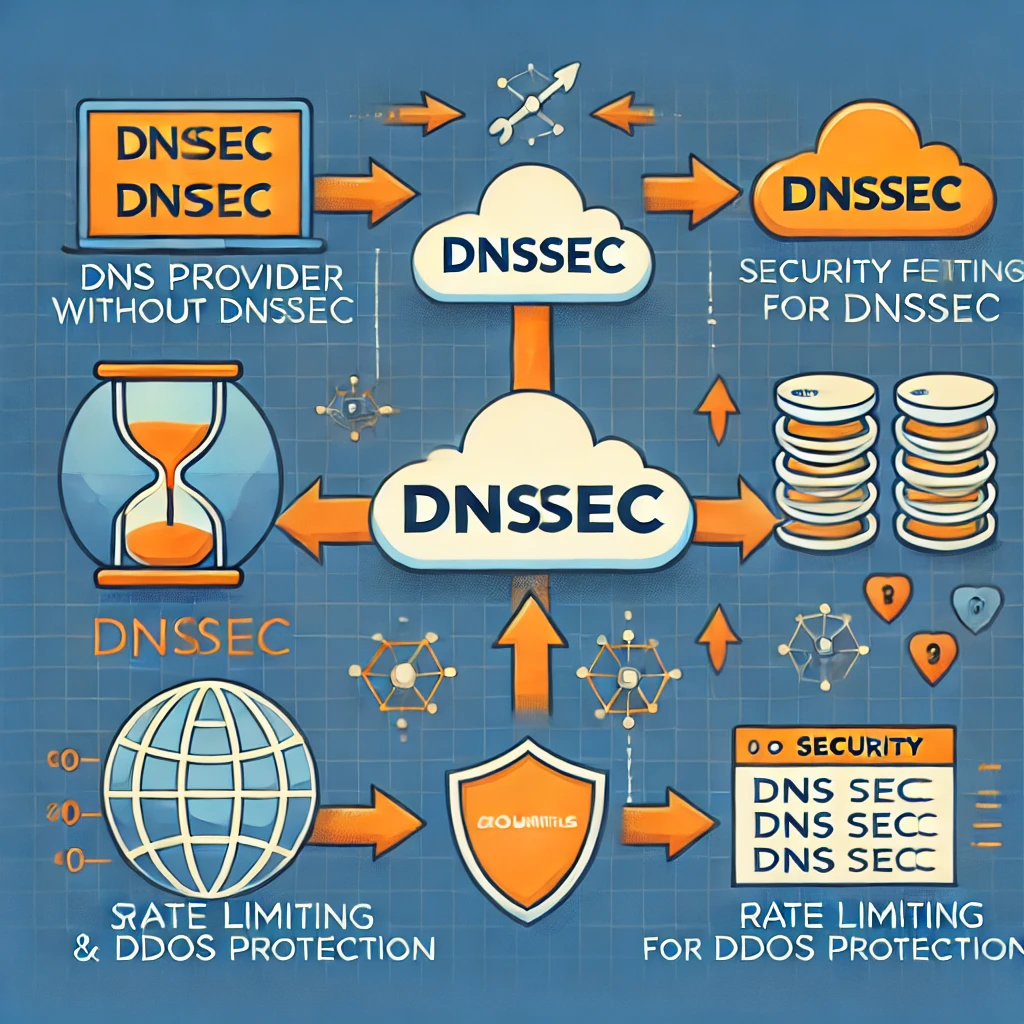

步驟 2:切換 DNS 供應商

如果您目前的 DNS 供應商已受到攻擊,請考慮轉換為更安全的 DNS 供應商。提供商如 Cloudflare 或 Google DNS 提供增強的安全功能和對 DNS 攻擊的復原能力。

範例:如果您使用的 DNS 供應商不支援 DNSSEC,您可以考慮轉移到 Cloudflare,它提供 DNSSEC 並整合了速率限制和 DDoS 保護等安全功能。

步驟 3:保護您的 DNS 帳戶

登入您的 DNS 管理帳戶並執行下列步驟:

- 啟用雙重因素驗證 (2FA):這可確保未經授權的人員無法存取。

- 啟用 DNSSEC:DNSSEC (Domain Name System Security Extensions) 透過數位簽章您的 DNS 記錄,防止 DNS 記錄被偽冒。

- 檢視帳戶活動:檢查您帳戶的活動記錄,以識別未經授權的登錄或更改。如果發現可疑活動,請立即更新您的密碼。

步驟 4:清除 DNS 快取

為確保本機不會快取錯誤的 DNS 資訊,請清除您的本機 DNS 快取,並鼓勵受影響的使用者也這麼做:

# Windows

ipconfig /flushdns

# macOS

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

# Linux

sudo systemctl restart nscd

步驟 5:監控 DNS 變更

設定任何 DNS 記錄變更的監控與警示。工具如 DNS Spy 或 呼叫器職務 如果偵測到任何未經授權的修改,可以通知您。

處理伺服器損害

如果 DNS 設定正確,但您的網域重定向不正確,您的伺服器可能已受到攻擊。

步驟 1:還原伺服器檔案

檢查重要的網站檔案,例如 .htaccess, index.php和組態檔案,以確定是否有任何檔案已被修改。使用以下工具將這些檔案與備份版本進行比較 差異:

# 比較目前的版本與備份

sudo diff /var/www/html/index.php /backup/index.php如果發現任何差異,請使用備份中的乾淨版本取代修改過的檔案。

步驟 2:分析伺服器日誌

檢閱伺服器存取和錯誤記錄,找出異常活動:

tail -n 50 /var/log/nginx/access.log

grep "POST" /var/log/nginx/access.log # 尋找不尋常的 POST 請求尋找有異常存取模式或嘗試執行指令的 IP 位址。

步驟 3:變更密碼和鑰匙

變更與伺服器相關的所有密碼,包括 SSH 金鑰和資料庫憑證。確保它們是可靠且唯一的。

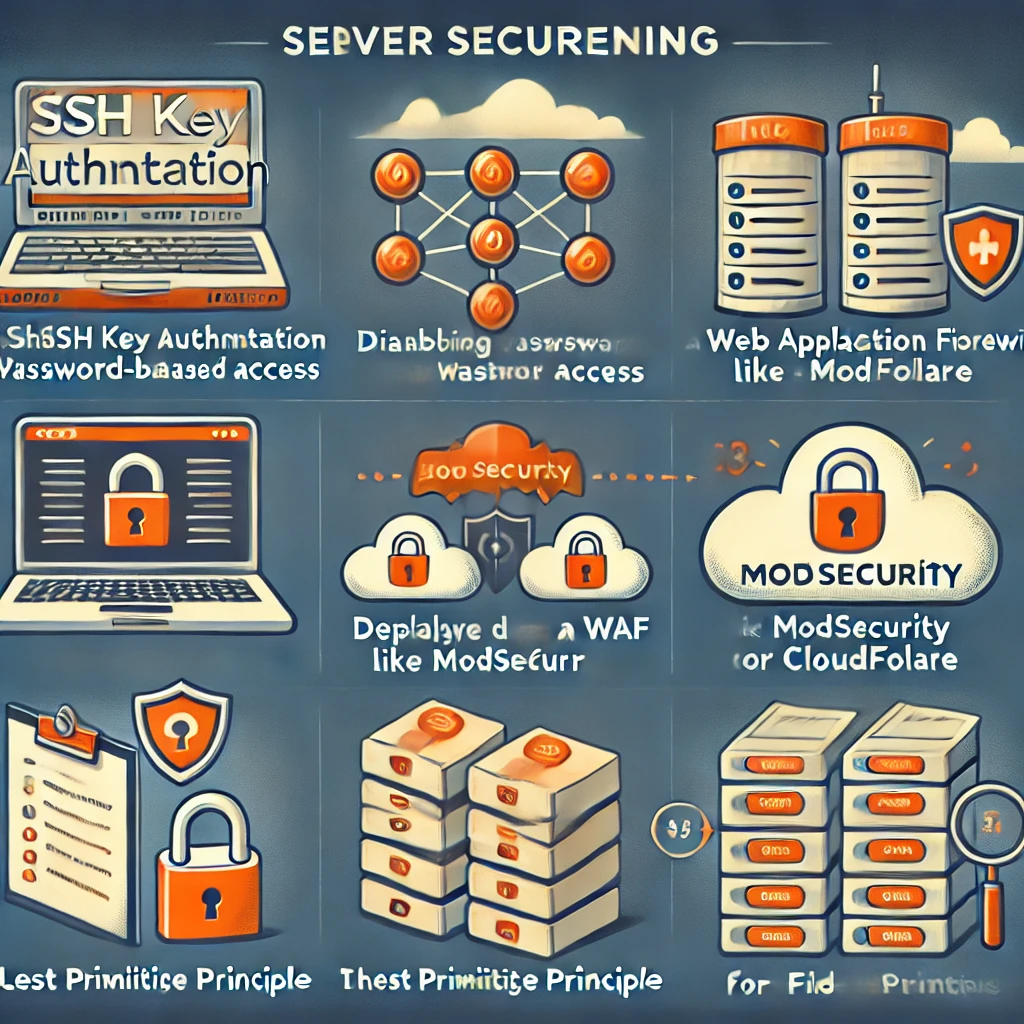

步驟 4:加強伺服器安全性

- SSH 金鑰驗證:停用以密碼為基礎的 SSH 存取,改用以金鑰為基礎的驗證。

- Web 應用程式防火牆 (WAF):部署類似 WAF ModSecurity 或使用管理解決方案,例如 Cloudflare WAF 以在惡意請求到達您的伺服器前將其過濾。

- 最小特權原則:確保伺服器上的檔案和資料夾權限設定為正常作業所需的最低權限 (例如,PHP 檔案不應可由 Web 伺服器寫入)。

步驟 5:掃描惡意軟體

執行安全工具,例如 獵人, chkrootkit或第三方工具,例如 Sucuri 來偵測伺服器上的任何 rootkit 或惡意軟體。

減緩用戶端惡意軟體

如果使用者繼續被重定向,儘管您一方的一切都很安全,這可能是由於他們裝置上的惡意軟體。

步驟 1:教育使用者

在您的網站上提供通知,解釋客戶端惡意軟體的可能性,包括使用知名防毒工具掃描裝置的說明,例如 Malwarebytes 或 卡巴斯基.

步驟 2:瀏覽器和快取設定

建議使用者清除瀏覽器快取記憶體和 cookies,因為惡意軟體通常會操控儲存的資料來繼續重新導向。

步驟 3:建議進行完整系統掃描

鼓勵使用者使用下列軟體執行完整的系統惡意軟體掃描,例如 Bitdefender 或 諾頓安全.

預防措施與最佳作法

1.定期備份:備份您的 DNS 設定、伺服器檔案和資料庫。將備份儲存於安全的異地儲存空間,例如 AWS S3 或 Azure Blob 儲存空間.

2.安全稽核:針對 DNS 設定、伺服器組態和存取記錄安排例行安全稽核,以偵測漏洞或未經授權變更的早期跡象。

3.自動警示:設定 DNS 記錄變更、伺服器意外存取或登入嘗試的自動警示。服務如 Cloudflare 提供即時監控和警示。

4.使用內容傳遞網路 (CDN):實施 CDN,例如 Akamai 或 Cloudflare 透過 DDoS 保護和請求過濾等功能增加一層安全性。

5.網域鎖定:啟用 網域鎖定 通過您的註冊商防止未經授權的域名轉移。這可增加一層防範未授權註冊商層級變更的保護。

總結

網域劫持會造成重大風險,從流量損失到品牌損害。透過瞭解根本原因 (無論是 DNS 劫持、伺服器中斷或用戶端惡意軟體),您可以採取有針對性的行動來降低這些風險。採用建議的解決方案來重新獲得控制權,並採用最佳實務來保護您的網域免受未來的攻擊。

實施強大的安全措施並保持警覺,將可確保您的網站安全且容易存取。如果您有更多問題或需要協助保護您的數位資產,請隨時在評論中提出,或聯絡我們的支援團隊。

回應