Como lidar com o seqüestro de domínios: Um tutorial detalhado com soluções e práticas recomendadas

O sequestro de domínios é um problema crítico que pode comprometer a reputação e a segurança do seu sítio Web. Imagine abrir o seu domínio e dar por si no sítio Web de outra pessoa. Este cenário aponta frequentemente para o sequestro de domínios, que pode ocorrer devido a várias razões, tais como definições de DNS comprometidas, violações de servidores ou mesmo infecções de malware nos computadores dos utilizadores. Como engenheiro de DevOps ou administrador de sistemas, compreender como solucionar problemas e resolver o sequestro de domínio é crucial para proteger os seus activos digitais. Este guia explora as causas do sequestro de domínios, fornece soluções acionáveis e oferece medidas preventivas para proteger o seu domínio de futuros incidentes.

Compreender as causas do sequestro de domínios

O sequestro de domínios divide-se geralmente em três categorias principais:

1:DNS Hijacking

O sequestro de DNS ocorre quando um atacante ganha controlo sobre os registos DNS do seu domínio, redireccionando os visitantes do seu site para um endereço IP não autorizado. Isto pode ser conseguido através de vários meios, como o comprometimento do servidor DNS, a utilização de engenharia social para aceder à consola de gestão do DNS ou a exploração das vulnerabilidades da infraestrutura do registador.

- Exemplo: Uma empresa que utilize um fornecedor de DNS popular pode descobrir que os seus registos DNS foram modificados para apontar para um endereço IP controlado por atacantes. Isto resulta frequentemente no redireccionamento dos utilizadores para um site de phishing que parece idêntico ao site legítimo.

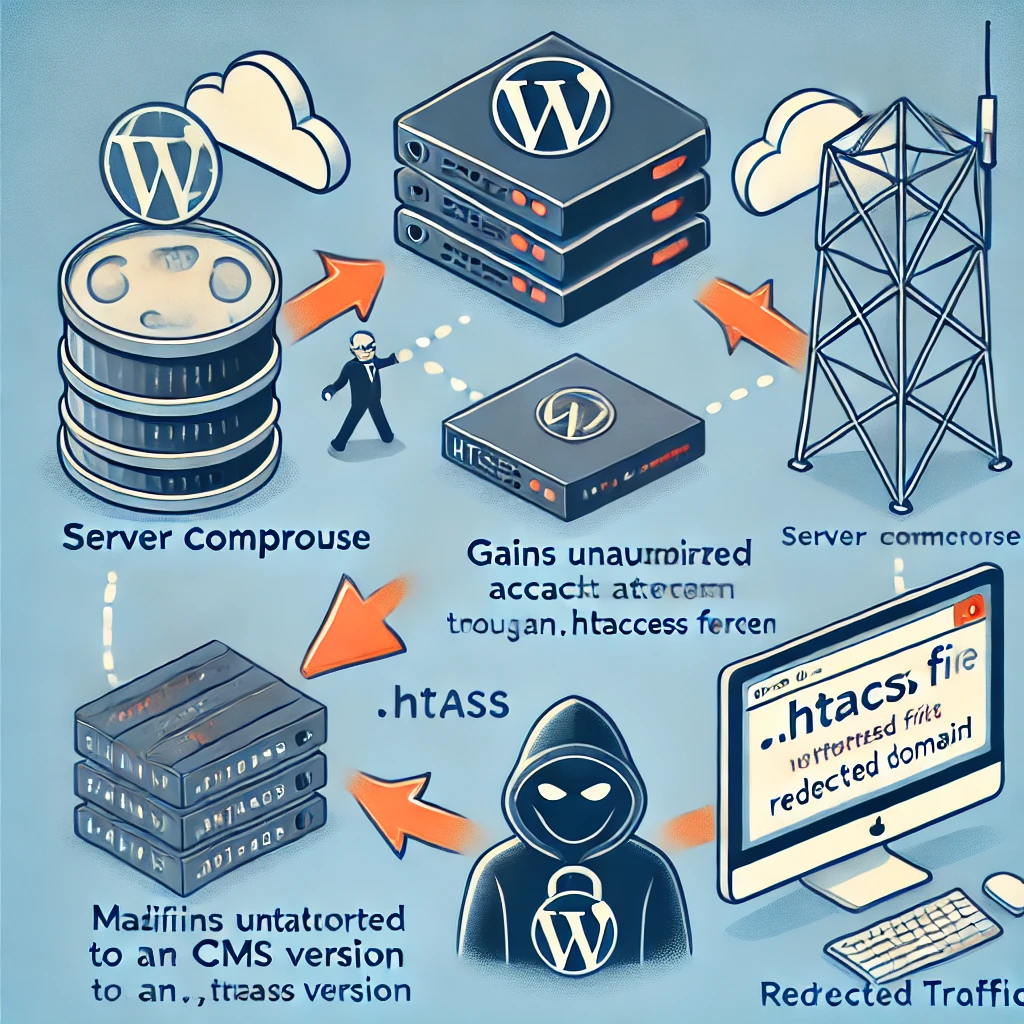

2:Compromisso do servidor

Por vezes, o seu próprio servidor pode ser comprometido, permitindo que os atacantes modifiquem os ficheiros do site, injectem código malicioso ou alterem as configurações para redirecionar os utilizadores para outro local. Isto é comum quando são exploradas vulnerabilidades de software ou quando são utilizadas palavras-passe fracas para proteger o servidor.

- Exemplo: Um atacante obtém acesso ao seu servidor web através de uma versão desactualizada do seu CMS (por exemplo, WordPress) com uma falha de segurança conhecida. Uma vez lá dentro, modifica o ficheiro .htaccess para redirecionar todo o tráfego para um domínio diferente.

3:Infeção de malware

Por vezes, o problema não está no seu servidor ou DNS, mas sim no lado do cliente. Os utilizadores que tentam aceder ao seu site podem estar infectados com malware que sequestra as definições de DNS do seu navegador, fazendo com que sejam redireccionados para sites não desejados.

- Exemplo: O dispositivo de um utilizador é infetado com malware que modifica o ficheiro do anfitrião ou as definições de DNS. Quando tentam aceder ao seu domínio, são levados para um site malicioso.

Soluções para resolver o sequestro de domínios

Resolver o sequestro de DNS

Se o seu domínio for vítima de sequestro de DNS, é essencial agir rapidamente:

Passo 1: Verifique os seus registos DNS

Utilize ferramentas de linha de comandos, tais como nslookup ou escavar para verificar se os registos DNS do seu domínio foram alterados:

nslookup oseudominio.com

dig yourdomain.comCertifique-se de que o endereço IP devolvido está correto. Se o IP não for familiar ou apontar para outro local, as suas definições de DNS podem ter sido desviadas.

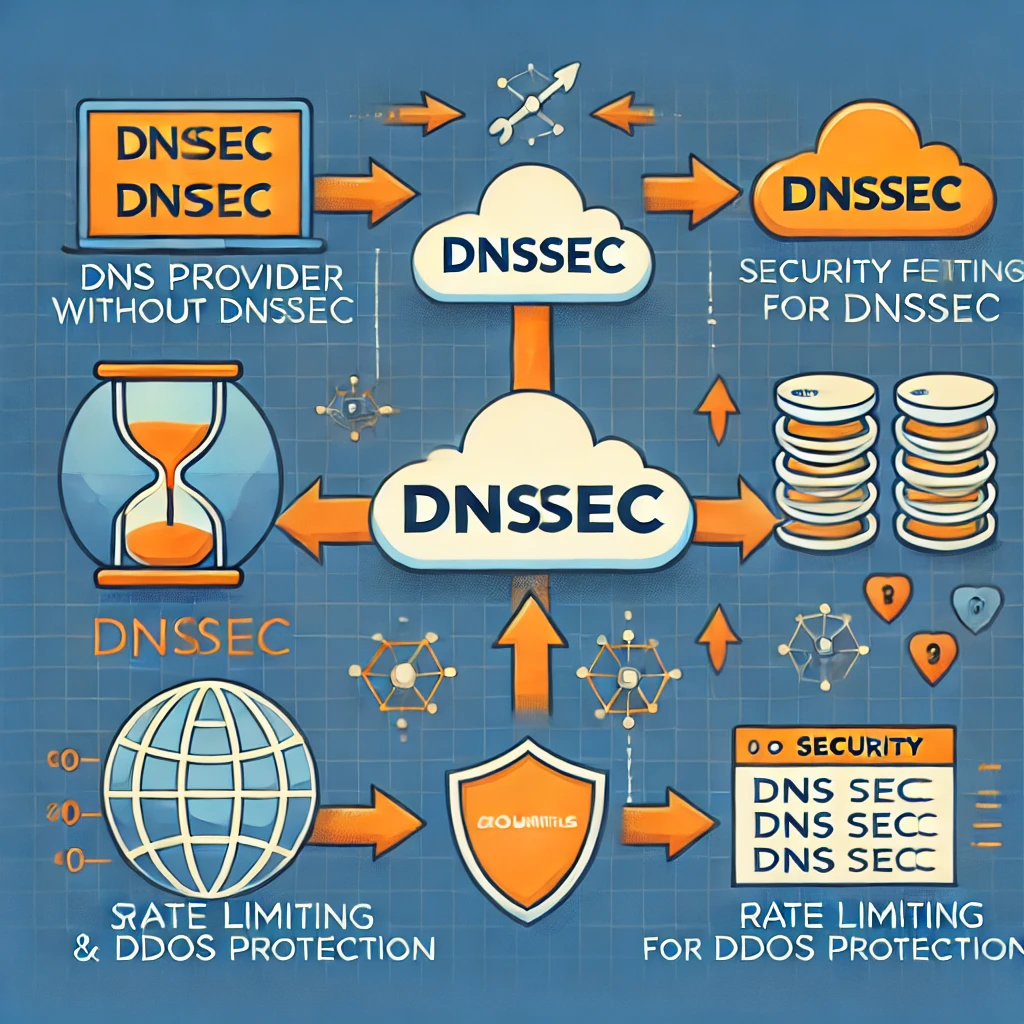

Etapa 2: Altere os provedores de DNS

Se o seu atual fornecedor de DNS tiver sido comprometido, considere mudar para um fornecedor de DNS mais seguro. Fornecedores como Cloudflare ou DNS do Google oferecem funcionalidades de segurança melhoradas e resistência contra ataques baseados no DNS.

Exemplo: Se estava a utilizar um fornecedor de DNS que não suporta DNSSEC, pode considerar migrar para o Cloudflare, que fornece DNSSEC e integra funcionalidades de segurança como limitação de taxa e proteção DDoS.

Passo 3: Proteja a sua conta DNS

Inicie sessão na sua conta de gestão do DNS e siga estes passos:

- Active a autenticação de dois factores (2FA): Garante o acesso de pessoas não autorizadas.

- Ativar DNSSEC: O DNSSEC (Domain Name System Security Extensions) protege contra a falsificação de registos DNS, assinando digitalmente os seus registos DNS.

- Rever a atividade da conta: Verifique os registos de atividade da sua conta para identificar inícios de sessão ou alterações não autorizados. Actualize imediatamente a sua palavra-passe se for detectada atividade suspeita.

Passo 4: Limpar a cache DNS

Para garantir que as informações de DNS incorrectas não são armazenadas em cache localmente, limpe a sua cache de DNS local e incentive os utilizadores afectados a fazerem o mesmo:

# Windows

ipconfig /flushdns

# macOS

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

# Linux

sudo systemctl restart nscd

Passo 5: Monitorize as alterações do DNS

Configure a monitorização e os alertas para quaisquer alterações nos registos DNS. Ferramentas como Espião DNS ou PagerDuty pode notificá-lo se forem detectadas quaisquer modificações não autorizadas.

Abordar o comprometimento do servidor

Se as definições de DNS estiverem corretas mas o seu domínio redirecionar incorretamente, o seu servidor pode ter sido comprometido.

Passo 1: Restaurar ficheiros do servidor

Examine os ficheiros críticos do sítio Web, tais como .htaccess, index.phpe ficheiros de configuração, para determinar se algum foi modificado. Compare esses arquivos com as versões de backup usando ferramentas como diferença:

# Compare a versão atual com uma cópia de segurança

sudo diff /var/www/html/index.php /backup/index.phpSe encontrar alguma discrepância, substitua os ficheiros modificados por versões limpas das suas cópias de segurança.

Passo 2: Analise os registos do servidor

Analise o acesso ao servidor e os registos de erros para detetar actividades invulgares:

tail -n 50 /var/log/nginx/access.log

grep "POST" /var/log/nginx/access.log # Procure pedidos POST invulgaresProcure endereços IP com padrões de acesso anormais ou tentativas de execução de comandos.

Passo 3: Altere as palavras-passe e as chaves

Altere todas as palavras-passe associadas ao seu servidor, incluindo as chaves SSH e as credenciais da base de dados. Certifique-se de que são sólidas e únicas.

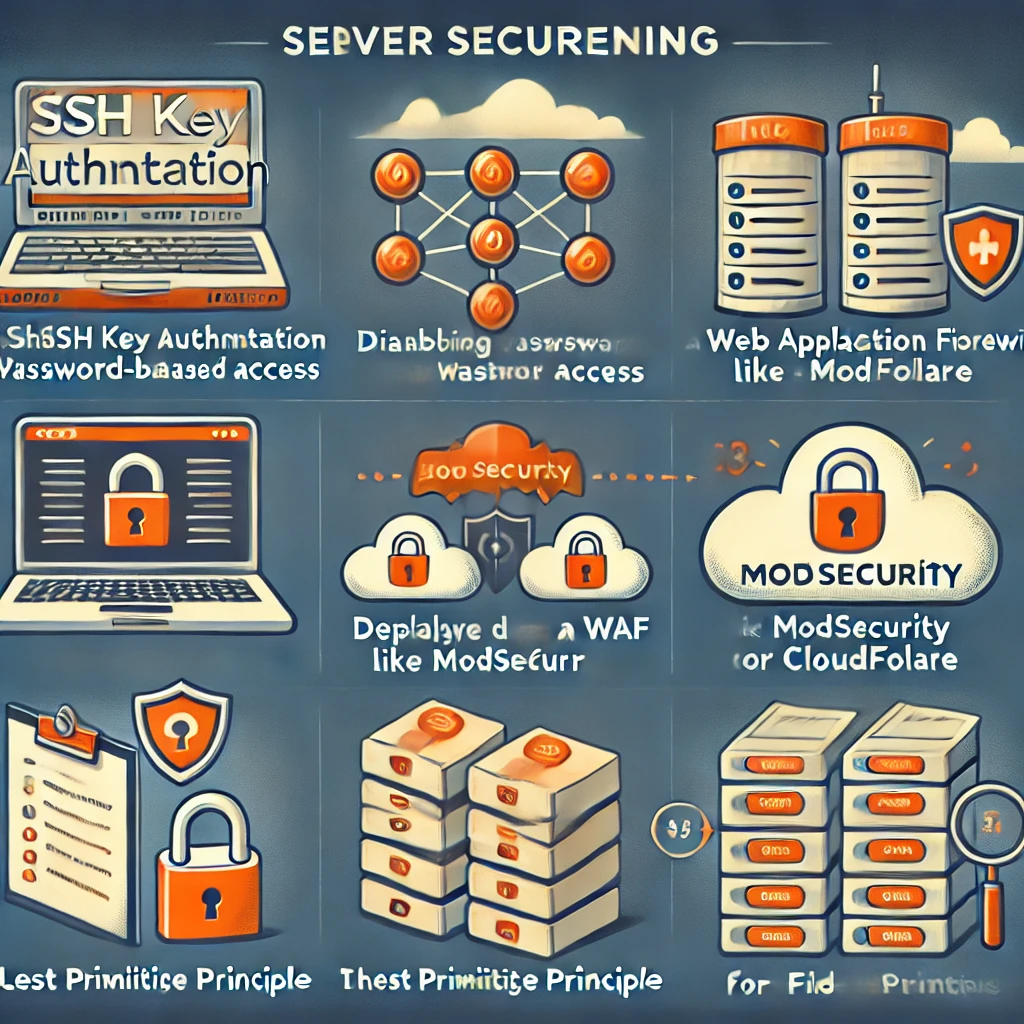

Etapa 4: reforce a segurança do servidor

- Autenticação de chave SSH: Desactive o acesso SSH baseado em palavra-passe e utilize a autenticação baseada em chave.

- Firewall de Aplicação Web (WAF): Implante um WAF como ModSecurity ou utilize uma solução gerida como WAF da Cloudflare para filtrar pedidos maliciosos antes de chegarem ao seu servidor.

- Princípio do menor privilégio: Certifique-se de que as permissões de ficheiros e pastas no seu servidor estão definidas para o privilégio mínimo necessário para operações normais (por exemplo, os ficheiros PHP não devem poder ser escritos pelo servidor Web).

Passo 5: Procure por malware

Execute ferramentas de segurança como caçador, chkrootkitou ferramentas de terceiros como Sucuri para detetar quaisquer rootkits ou malware no servidor.

Mitigar o malware do lado do cliente

Se os utilizadores continuarem a ser redireccionados apesar de tudo estar seguro do seu lado, isso pode dever-se a malware nos seus dispositivos.

Passo 1: Eduque os utilizadores

Forneça um aviso no seu sítio Web explicando o potencial de malware do lado do cliente, incluindo instruções sobre a verificação dos seus dispositivos com ferramentas antivírus respeitáveis, como Malwarebytes ou Kaspersky.

Passo 2: Definições do navegador e da cache

Aconselhe os utilizadores a limpar a cache e os cookies do seu navegador, uma vez que o malware pode frequentemente manipular os dados armazenados para continuar o redireccionamento.

Passo 3: Sugira uma verificação completa do sistema

Incentive os utilizadores a efetuar uma verificação completa do sistema de malware com software como Bitdefender ou Norton Security.

Medidas preventivas e melhores práticas

1. Cópias de segurança regulares: Faça cópias de segurança das suas configurações de DNS, ficheiros de servidor e bases de dados. Guarde as cópias de segurança fora do local, num armazenamento seguro, como AWS S3 ou Armazenamento de Blobs do Azure.

2. Auditorias de segurança: Programe auditorias de segurança de rotina para definições de DNS, configurações de servidor e registos de acesso para detetar sinais precoces de vulnerabilidades ou alterações não autorizadas.

3. Alertas automatizados: Configure alertas automáticos para alterações de registos DNS, acesso inesperado ao servidor ou tentativas de início de sessão. Serviços como Cloudflare fornecer monitorização e alertas em tempo real.

4. Utilize redes de distribuição de conteúdos (CDN): Implemente CDNs como Akamai ou Cloudflare para adicionar uma camada de segurança através de funcionalidades como a proteção DDoS e a filtragem de pedidos.

5. Bloqueio do domínio: Ativar Bloqueio de domínio através do seu fornecedor de serviços de registo para evitar transferências não autorizadas de domínios. Isto adiciona uma camada de proteção contra alterações não autorizadas ao nível do fornecedor de serviços de registo.

Conclusão

O sequestro de domínios apresenta riscos significativos, desde a perda de tráfego até aos danos na marca. Ao compreender as causas subjacentes - quer se trate de sequestro de DNS, comprometimento do servidor ou malware do lado do cliente - pode implementar acções específicas para mitigar estes riscos. Utilize as soluções recomendadas para recuperar o controlo e adopte as melhores práticas para proteger o seu domínio de futuros ataques.

Implementar medidas de segurança robustas e manter-se vigilante garantirá que o seu Web site permanece seguro e acessível. Se tiver mais perguntas ou precisar de ajuda para proteger os seus activos digitais, não hesite em contactar-nos através dos comentários ou contacte a nossa equipa de apoio.

Respostas