Comment s'attaquer au détournement de domaine : Un tutoriel détaillé avec des solutions et des bonnes pratiques

Le détournement de domaine est un problème grave qui peut nuire à la réputation et à la sécurité de votre site web. Imaginez que vous ouvriez votre domaine pour vous retrouver sur le site web de quelqu'un d'autre. Ce scénario indique souvent un détournement de domaine, qui peut se produire pour diverses raisons telles que des paramètres DNS compromis, des violations de serveur ou même des infections de logiciels malveillants sur les ordinateurs des utilisateurs. En tant qu'ingénieur DevOps ou administrateur système, il est crucial de comprendre comment dépanner et résoudre le détournement de domaine pour sécuriser vos actifs numériques. Ce guide explore les causes du détournement de domaine, fournit des solutions exploitables et propose des mesures préventives pour protéger votre domaine contre de futurs incidents.

Comprendre les causes du détournement de domaine

Le détournement de domaine se divise généralement en trois catégories principales :

1:DNS Hijacking (détournement de DNS)

Le détournement de DNS se produit lorsqu'un pirate prend le contrôle des enregistrements DNS de votre domaine, redirigeant les visiteurs de votre site web vers une adresse IP non autorisée. Cela peut être réalisé par différents moyens, tels que la compromission du serveur DNS, l'utilisation de l'ingénierie sociale pour accéder à la console de gestion DNS, ou l'exploitation des vulnérabilités de l'infrastructure du bureau d'enregistrement.

- Exemple: Une entreprise utilisant un fournisseur de DNS populaire peut découvrir que ses enregistrements DNS ont été modifiés pour pointer vers une adresse IP contrôlée par des attaquants. Les utilisateurs sont alors souvent redirigés vers un site web d'hameçonnage qui semble identique au site légitime.

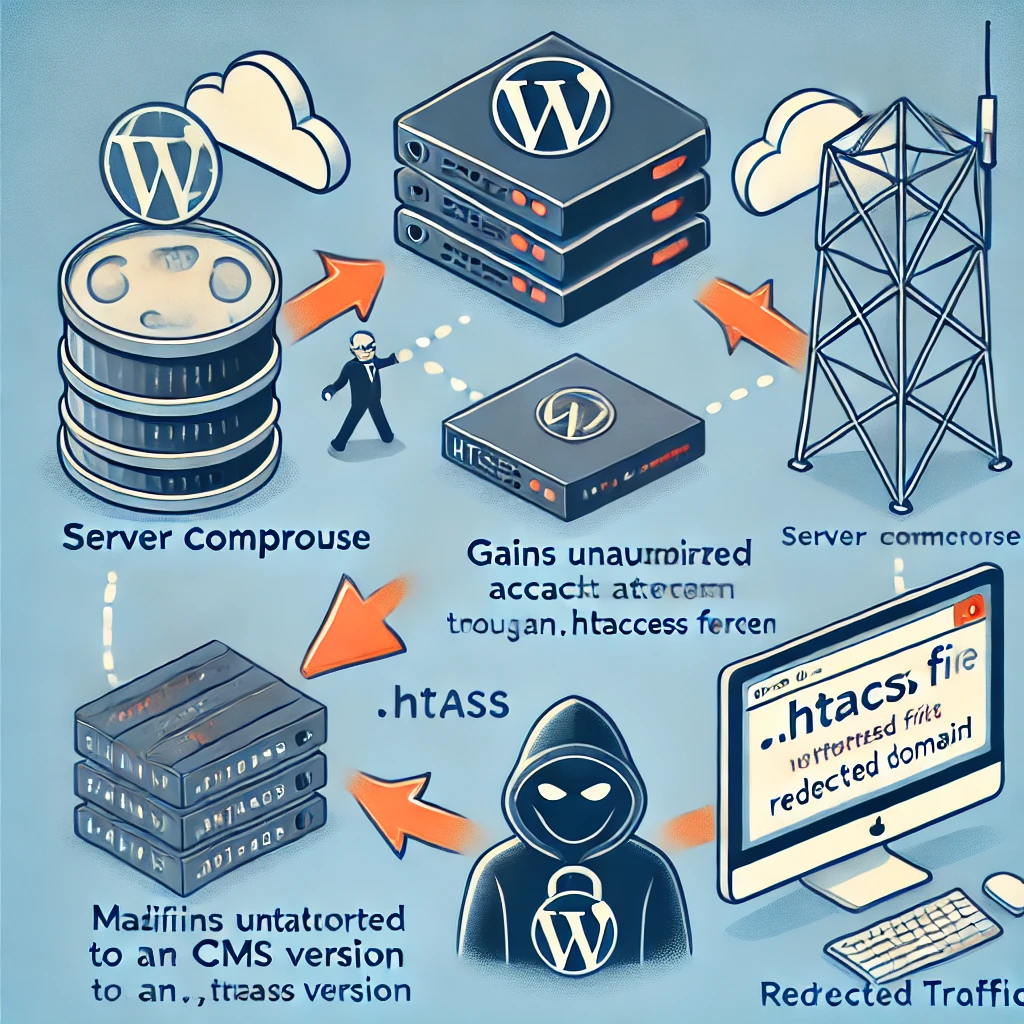

2:Compromission du serveur

Parfois, votre serveur lui-même peut être compromis, ce qui permet aux attaquants de modifier les fichiers du site web, d'injecter du code malveillant ou de changer les configurations pour rediriger les utilisateurs vers un autre endroit. Cette situation est fréquente lorsque des vulnérabilités logicielles sont exploitées ou que des mots de passe faibles sont utilisés pour sécuriser le serveur.

- Exemple: Un pirate accède à votre serveur web via une version obsolète de votre système de gestion de contenu (par exemple, WordPress) présentant une faille de sécurité connue. Une fois entré, il modifie le fichier .htaccess pour rediriger tout le trafic vers un domaine différent.

3:Infection par logiciel malveillant

Parfois, le problème ne se situe pas au niveau de votre serveur ou de votre DNS, mais du côté du client. Les utilisateurs qui tentent d'accéder à votre site peuvent être infectés par des logiciels malveillants qui détournent les paramètres DNS de leur navigateur et les redirigent vers des sites web non désirés.

- Exemple: L'appareil d'un utilisateur est infecté par un logiciel malveillant qui modifie le fichier de l'hôte ou les paramètres DNS. Lorsqu'il tente d'accéder à votre domaine, il est dirigé vers un site malveillant.

Solutions pour résoudre le détournement de domaine

Résoudre le détournement de DNS

Si votre domaine est victime d'un détournement de DNS, il est essentiel d'agir rapidement :

Étape 1 : Vérifiez vos enregistrements DNS

Utilisez des outils en ligne de commande tels que nslookup ou creuser pour vérifier si les enregistrements DNS de votre domaine ont été modifiés :

nslookup votredomaine.com

dig yourdomain.comAssurez-vous que l'adresse IP renvoyée est correcte. Si l'adresse IP n'est pas familière ou pointe vers un autre endroit, il se peut que vos paramètres DNS aient été détournés.

Étape 2 : Changer de fournisseur DNS

Si votre fournisseur DNS actuel a été compromis, envisagez de passer à un fournisseur DNS plus sûr. Des fournisseurs tels que Cloudflare ou Google DNS offrent des fonctions de sécurité renforcées et une résistance aux attaques basées sur le DNS.

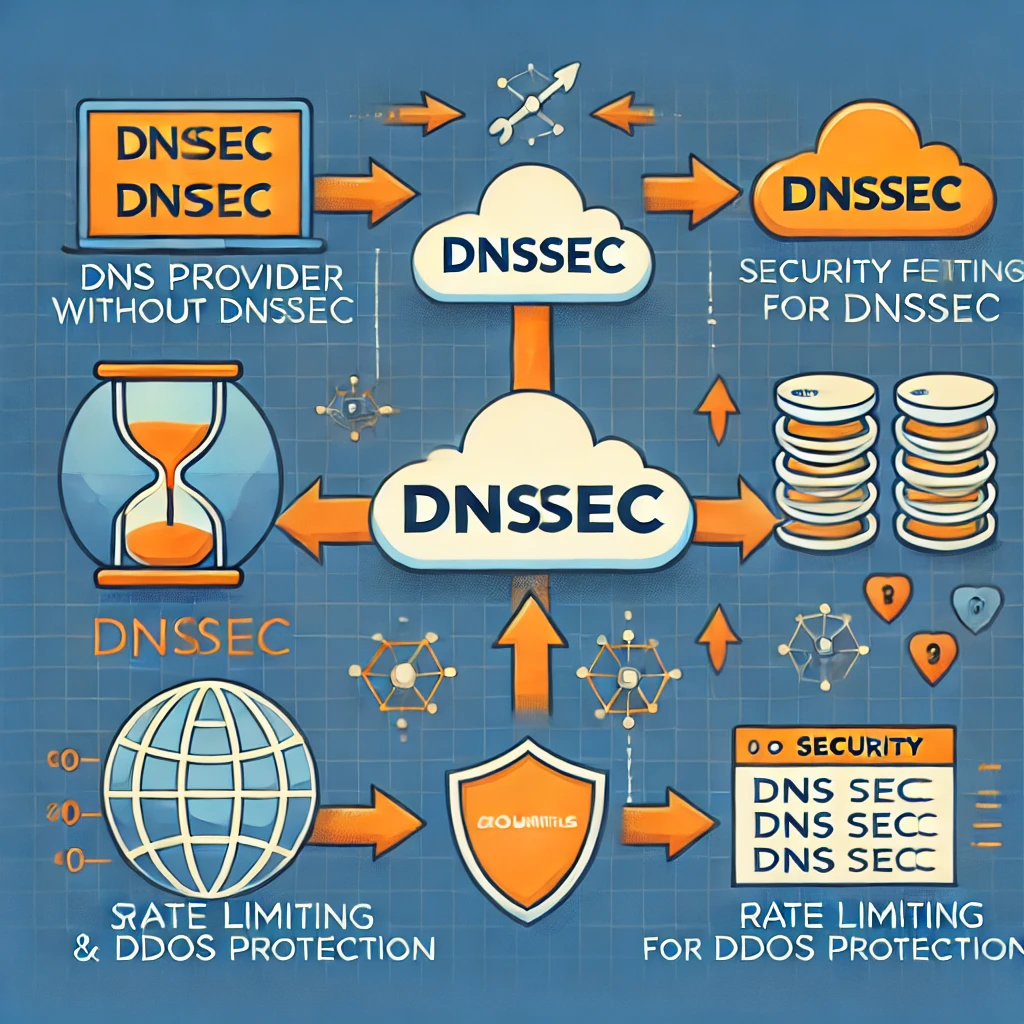

Exemple: Si vous utilisiez un fournisseur de DNS qui ne prend pas en charge le DNSSEC, vous pourriez envisager de migrer vers Cloudflare, qui fournit le DNSSEC et intègre des fonctions de sécurité telles que la limitation du débit et la protection contre les attaques DDoS.

Étape 3 : Sécuriser votre compte DNS

Connectez-vous à votre compte de gestion DNS et suivez les étapes suivantes :

- Activer l'authentification à deux facteurs (2FA): Cela permet de s'assurer que le personnel non autorisé ne peut pas accéder à l'information.

- Activer DNSSEC: DNSSEC (Domain Name System Security Extensions) protège contre l'usurpation d'enregistrement DNS en signant numériquement vos enregistrements DNS.

- Examiner l'activité du compte: Vérifiez les journaux d'activité de votre compte pour identifier les connexions ou les modifications non autorisées. Mettez immédiatement à jour votre mot de passe si une activité suspecte est détectée.

Étape 4 : Effacer le cache DNS

Pour vous assurer que des informations DNS incorrectes ne sont pas mises en cache localement, effacez votre cache DNS local et encouragez les utilisateurs concernés à faire de même :

# Windows

ipconfig /flushdns

# macOS

sudo dscacheutil -flushcache ; sudo killall -HUP mDNSResponder

# Linux

sudo systemctl restart nscd

Étape 5 : Surveiller les changements de DNS

Mettez en place une surveillance et des alertes pour tout changement d'enregistrement DNS. Des outils comme Espion DNS ou PagerDuty peut vous avertir si des modifications non autorisées sont détectées.

La lutte contre la compromission des serveurs

Si les paramètres DNS sont corrects mais que votre domaine est redirigé de manière incorrecte, il se peut que votre serveur ait été compromis.

Étape 1 : Restauration des fichiers du serveur

Examinez les fichiers critiques du site web, tels que .htaccess, index.phpet les fichiers de configuration, afin de déterminer si l'un d'entre eux a été modifié. Comparez ces fichiers aux versions de sauvegarde à l'aide d'outils tels que diff:

# Comparez la version actuelle avec une sauvegarde

sudo diff /var/www/html/index.php /backup/index.phpSi vous constatez des divergences, remplacez les fichiers modifiés par des versions propres provenant de vos sauvegardes.

Étape 2 : Analyser les journaux du serveur

Examinez les journaux d'accès au serveur et les journaux d'erreurs pour y déceler toute activité inhabituelle :

tail -n 50 /var/log/nginx/access.log

grep "POST" /var/log/nginx/access.log # Recherche de requêtes POST inhabituellesRecherchez les adresses IP présentant des schémas d'accès anormaux ou des tentatives d'exécution de commandes.

Étape 3 : Modifier les mots de passe et les clés

Modifiez tous les mots de passe associés à votre serveur, y compris les clés SSH et les informations d'identification de la base de données. Assurez-vous qu'ils sont solides et uniques.

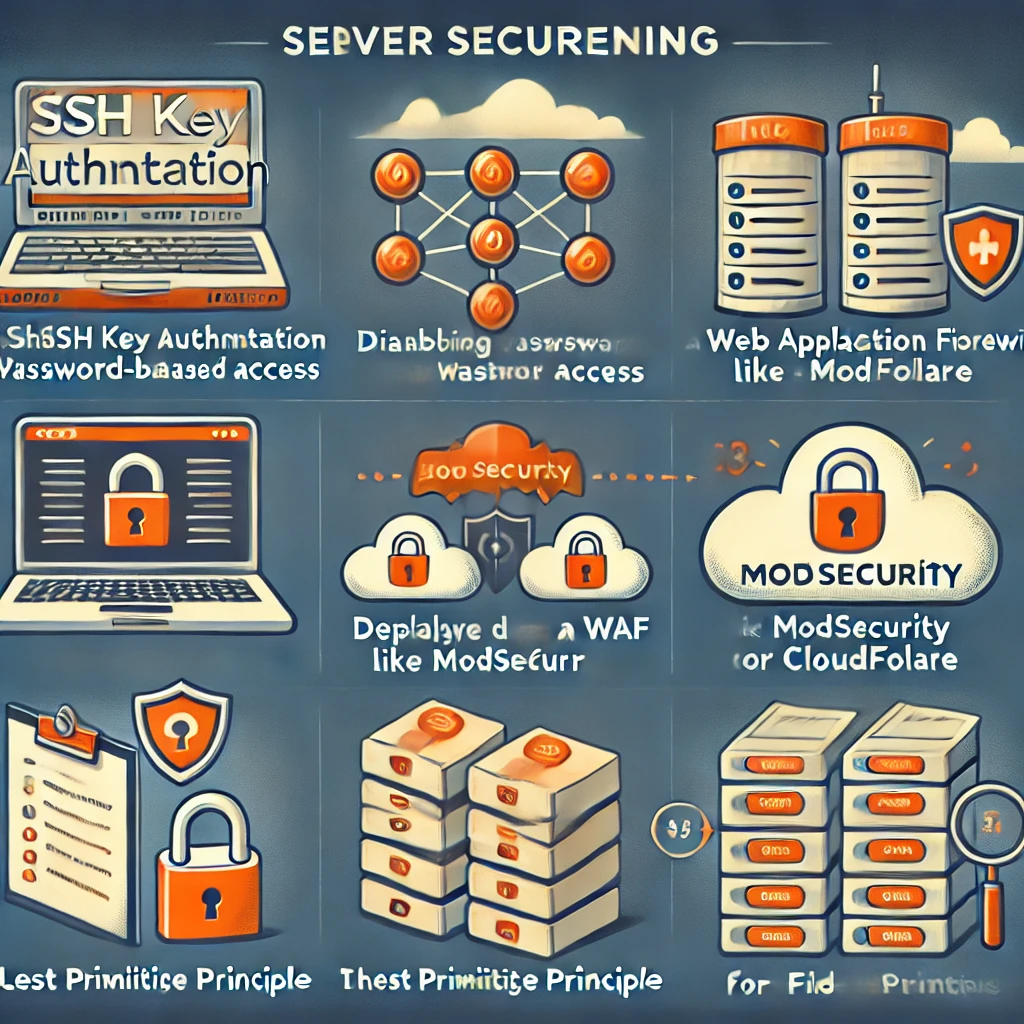

Étape 4 : Renforcer la sécurité du serveur

- Authentification par clé SSH: Désactivez l'accès SSH basé sur un mot de passe et utilisez plutôt une authentification basée sur une clé.

- Pare-feu pour applications web (WAF): Déployez un WAF comme ModSecurity ou utilisez une solution gérée comme Cloudflare WAF pour filtrer les requêtes malveillantes avant qu'elles n'atteignent votre serveur.

- Principe du moindre privilège: Assurez-vous que les droits d'accès aux fichiers et aux dossiers sur votre serveur sont définis au minimum nécessaire pour un fonctionnement normal (par exemple, les fichiers PHP ne doivent pas être accessibles en écriture par le serveur web).

Étape 5 : Recherche de logiciels malveillants

Exécutez des outils de sécurité tels que rkhunter, chkrootkitou des outils tiers tels que Sucuri pour détecter tout rootkit ou logiciel malveillant sur le serveur.

Atténuation des logiciels malveillants côté client

Si les utilisateurs continuent d'être redirigés alors que tout est sécurisé de votre côté, cela peut être dû à la présence de logiciels malveillants sur leurs appareils.

Étape 1 : Informer les utilisateurs

Vous trouverez sur votre site web une notice expliquant les risques de logiciels malveillants côté client, ainsi que des instructions sur la manière de scanner leurs appareils à l'aide d'outils antivirus réputés tels que Malwarebytes ou Kaspersky.

Étape 2 : Paramètres du navigateur et du cache

Conseillez aux utilisateurs d'effacer le cache et les cookies de leur navigateur, car les logiciels malveillants peuvent souvent manipuler les données stockées pour poursuivre la redirection.

Étape 3 : Suggérer une analyse complète du système

Encouragez les utilisateurs à effectuer une recherche complète de logiciels malveillants dans le système à l'aide de logiciels tels que Bitdefender ou Norton Security.

Mesures préventives et bonnes pratiques

1. Sauvegardes régulières: Sauvegardez vos configurations DNS, vos fichiers de serveur et vos bases de données. Stockez les sauvegardes hors site dans un espace de stockage sécurisé tel que AWS S3 ou Stockage Azure Blob.

2. Audits de sécurité: Planifiez des audits de sécurité de routine pour les paramètres DNS, les configurations de serveur et les journaux d'accès afin de détecter les signes précurseurs de vulnérabilités ou de changements non autorisés.

3. Alertes automatisées: Mettez en place des alertes automatisées en cas de changement d'enregistrement DNS, d'accès inattendu au serveur ou de tentatives de connexion. Des services comme Cloudflare fournir une surveillance et des alertes en temps réel.

4. Utiliser les réseaux de diffusion de contenu (CDN): Mettre en place des CDN comme Akamai ou Cloudflare pour ajouter une couche de sécurité grâce à des fonctionnalités telles que la protection contre les attaques DDoS et le filtrage des requêtes.

5. Verrouillage du domaine: Activer Verrouillage du domaine par l'intermédiaire de votre bureau d'enregistrement afin d'éviter les transferts de domaines non autorisés. Cela ajoute une couche de protection contre les changements non autorisés au niveau du bureau d'enregistrement.

Conclusion

Le détournement de domaine présente des risques importants, allant de la perte de trafic à l'atteinte à l'image de marque. En comprenant les causes sous-jacentes, qu'il s'agisse d'un détournement de DNS, d'une compromission du serveur ou d'un logiciel malveillant côté client, vous pouvez mettre en œuvre des actions ciblées pour atténuer ces risques. Utilisez les solutions recommandées pour reprendre le contrôle et adoptez les meilleures pratiques pour protéger votre domaine contre de futures attaques.

En mettant en œuvre des mesures de sécurité solides et en restant vigilant, vous vous assurez que votre site web reste sécurisé et accessible. Si vous avez d'autres questions ou si vous avez besoin d'aide pour sécuriser vos actifs numériques, n'hésitez pas à nous contacter dans les commentaires ou à contacter notre équipe d'assistance.

Réponses