Cómo hacer frente al secuestro de dominios: Un tutorial detallado con soluciones y mejores prácticas

El secuestro de dominios es un problema crítico que puede minar la reputación y la seguridad de su sitio web. Imagine abrir su dominio sólo para encontrarse en el sitio web de otra persona. Este escenario suele apuntar a un secuestro de dominio, que puede producirse por varias razones, como una configuración de DNS comprometida, violaciones del servidor o incluso infecciones de malware en los ordenadores de los usuarios. Como ingeniero DevOps o administrador de sistemas, entender cómo solucionar y resolver el secuestro de dominios es crucial para asegurar sus activos digitales. Esta guía explora las causas del secuestro de dominios, proporciona soluciones procesables y ofrece medidas preventivas para salvaguardar su dominio de futuros incidentes.

Comprender las causas del secuestro de dominios

El secuestro de dominios suele dividirse en tres categorías principales:

1:Secuestro de DNS

El secuestro de DNS se produce cuando un atacante obtiene el control de los registros DNS de su dominio, redirigiendo a los visitantes de su sitio web a una dirección IP no autorizada. Esto puede lograrse a través de varios medios, como comprometer el servidor DNS, utilizar la ingeniería social para acceder a la consola de gestión DNS o explotar las vulnerabilidades de la infraestructura del registrador.

- Ejemplo: Una empresa que utilice un proveedor de DNS popular podría descubrir que sus registros DNS han sido modificados para apuntar a una dirección IP controlada por los atacantes. Esto suele provocar que los usuarios sean redirigidos a un sitio web de phishing que parece idéntico al sitio legítimo.

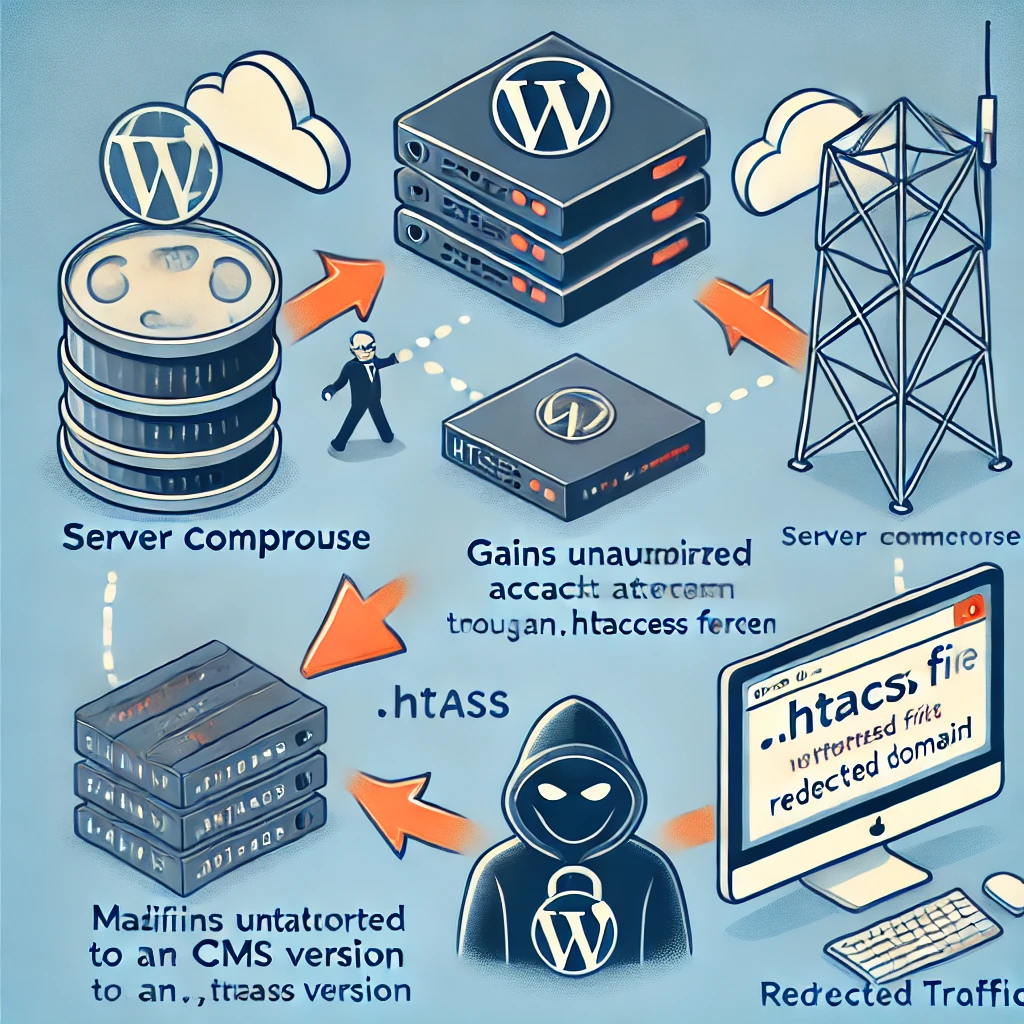

2:Compromiso del servidor

A veces, su propio servidor puede verse comprometido, lo que permite a los atacantes modificar los archivos del sitio web, inyectar código malicioso o cambiar las configuraciones para redirigir a los usuarios a otra ubicación. Esto es habitual cuando se aprovechan las vulnerabilidades del software o se utilizan contraseñas débiles para proteger el servidor.

- Ejemplo: Un atacante accede a su servidor web a través de una versión obsoleta de su CMS (por ejemplo, WordPress) con un fallo de seguridad conocido. Una vez dentro, modifican el archivo .htaccess para redirigir todo el tráfico a un dominio diferente.

3:Infección de malware

A veces, el problema no está en su servidor o en las DNS, sino en el lado del cliente. Los usuarios que intentan acceder a su sitio pueden estar infectados con malware que secuestra la configuración DNS de su navegador, haciendo que sean redirigidos a sitios web no deseados.

- Ejemplo: El dispositivo de un usuario se infecta con malware que modifica el archivo del host o la configuración DNS. Cuando intentan acceder a su dominio, son conducidos en su lugar a un sitio malicioso.

Soluciones para resolver el secuestro de dominios

Resolución del secuestro de DNS

Si su dominio es víctima de un secuestro de DNS, es esencial actuar con rapidez:

Paso 1: Verifique sus registros DNS

Utilice herramientas de línea de comandos como nslookup o dig para verificar si los registros DNS de su dominio han sido alterados:

nslookup sudominio.com

cavar sudominio.comAsegúrese de que la dirección IP devuelta es correcta. Si la IP no le resulta familiar o apunta a otro lugar, es posible que su configuración DNS haya sido secuestrada.

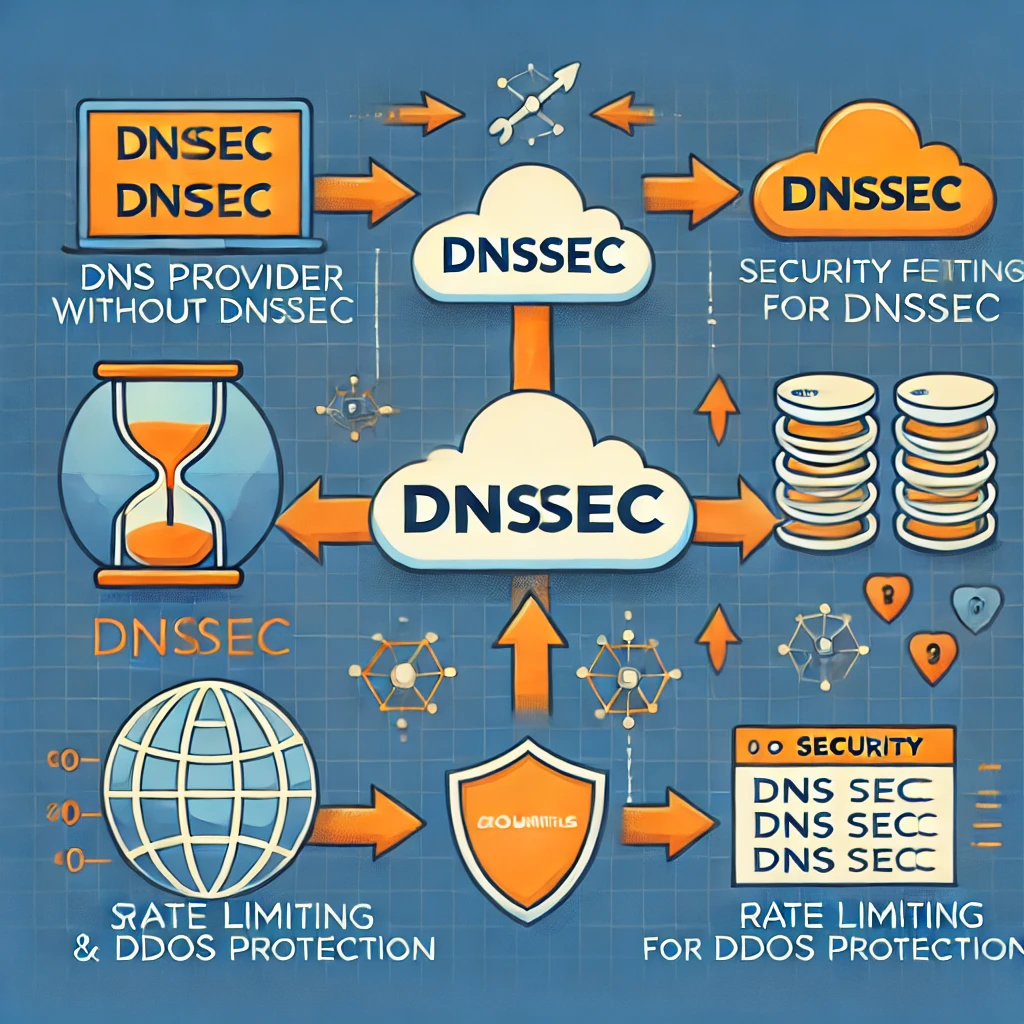

Paso 2: Cambiar de proveedor de DNS

Si su actual proveedor de DNS se ha visto comprometido, considere la posibilidad de cambiar a un proveedor de DNS más seguro. Proveedores como Cloudflare o DNS de Google ofrecen funciones de seguridad mejoradas y resistencia contra los ataques basados en DNS.

Ejemplo: Si estaba utilizando un proveedor de DNS que no admite DNSSEC, podría considerar la posibilidad de migrar a Cloudflare, que proporciona DNSSEC e integra funciones de seguridad como la limitación de velocidad y la protección DDoS.

Paso 3: Asegure su cuenta DNS

Acceda a su cuenta de gestión de DNS y siga estos pasos:

- Habilite la autenticación de dos factores (2FA): Esto garantiza que el personal no autorizado no pueda acceder.

- Habilitar DNSSEC: DNSSEC (Domain Name System Security Extensions) protege contra la suplantación de registros DNS mediante la firma digital de sus registros DNS.

- Revisar la actividad de la cuenta: Compruebe los registros de actividad de su cuenta para identificar inicios de sesión o cambios no autorizados. Actualice inmediatamente su contraseña si se detecta actividad sospechosa.

Paso 4: Borrar la caché DNS

Para asegurarse de que la información DNS incorrecta no se almacena en la caché local, borre la caché DNS local y anime a los usuarios afectados a hacer lo mismo:

# Windows

ipconfig /flushdns

# macOS

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

# Linux

sudo systemctl restart nscd

Paso 5: Supervisar los cambios de DNS

Configure la supervisión y las alertas para cualquier cambio en los registros DNS. Herramientas como Espía DNS o PagerDuty puede notificarle si se detecta alguna modificación no autorizada.

Abordar el compromiso del servidor

Si la configuración DNS es correcta pero su dominio redirige incorrectamente, su servidor puede haber sido comprometido.

Paso 1: Restaurar los archivos del servidor

Examine los archivos críticos del sitio web, como .htaccess, index.phpy archivos de configuración, para determinar si alguno ha sido modificado. Compare estos archivos con las versiones de copia de seguridad utilizando herramientas como dif:

# Compare la versión actual con una copia de seguridad

sudo diff /var/www/html/index.php /backup/index.phpSi encuentra alguna discrepancia, sustituya los archivos modificados por versiones limpias de sus copias de seguridad.

Paso 2: Analizar los registros del servidor

Revise los registros de acceso al servidor y de errores en busca de actividad inusual:

tail -n 50 /var/log/nginx/access.log

grep "POST" /var/log/nginx/access.log # Busque solicitudes POST inusualesBusque direcciones IP con patrones de acceso anormales o intentos de ejecutar comandos.

Paso 3: Cambiar contraseñas y claves

Cambie todas las contraseñas asociadas a su servidor, incluidas las claves SSH y las credenciales de la base de datos. Asegúrese de que son sólidas y únicas.

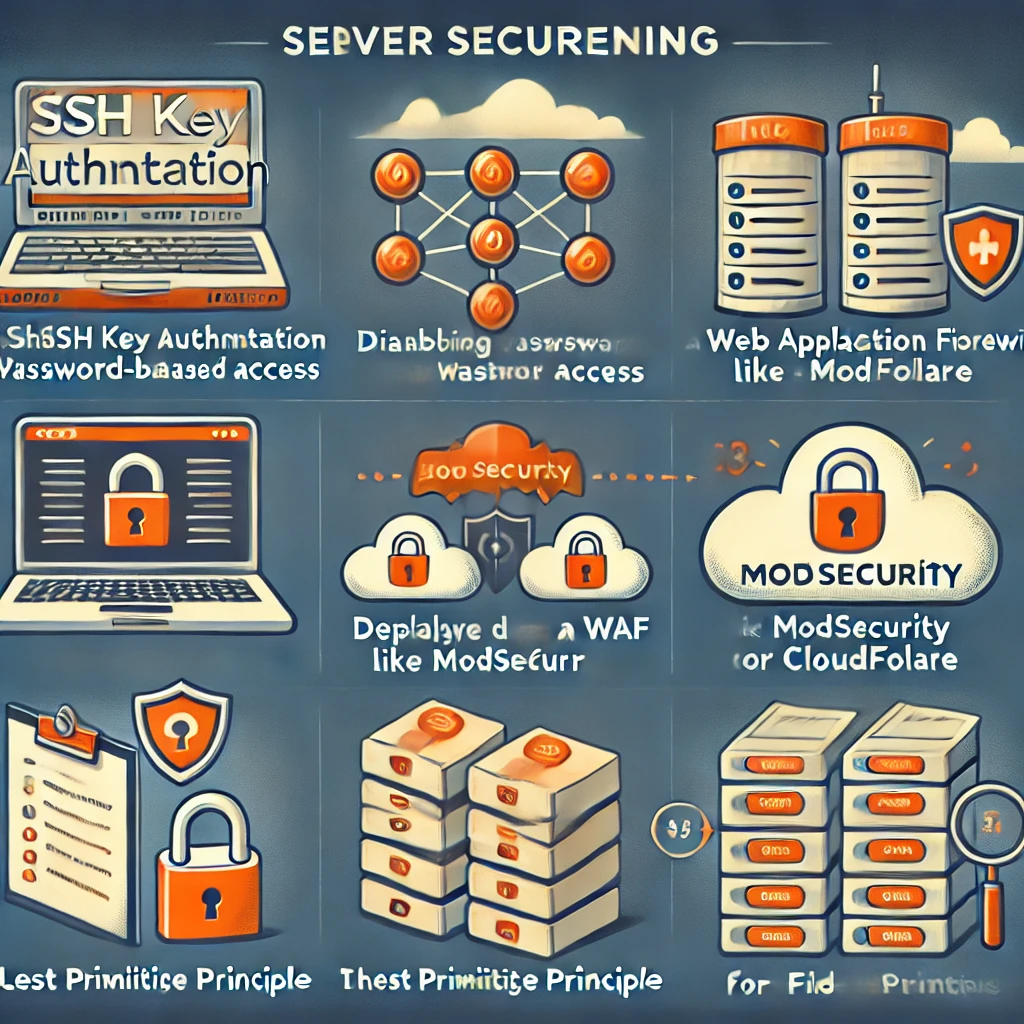

Paso 4: Refuerce la seguridad del servidor

- Autenticación de claves SSH: Desactive el acceso SSH basado en contraseña y utilice en su lugar la autenticación basada en clave.

- Cortafuegos de aplicaciones web (WAF): Despliegue un WAF como ModSecurity o utilice una solución gestionada como WAF de Cloudflare para filtrar las peticiones maliciosas antes de que lleguen a su servidor.

- Principio del menor privilegio: Asegúrese de que los permisos de los archivos y carpetas de su servidor están configurados con el mínimo privilegio necesario para las operaciones normales (por ejemplo, los archivos PHP no deberían poder escribirse en el servidor web).

Paso 5: Buscar malware

Ejecute herramientas de seguridad como rkhunter, chkrootkito herramientas de terceros como Sucuri para detectar cualquier rootkit o malware en el servidor.

Mitigación del malware del lado del cliente

Si los usuarios siguen siendo redirigidos a pesar de que todo es seguro por su parte, podría deberse a la presencia de malware en sus dispositivos.

Paso 1: Educar a los usuarios

Proporcione un aviso en su sitio web explicando el potencial de malware del lado del cliente, incluyendo instrucciones para escanear sus dispositivos con herramientas antivirus de confianza como Malwarebytes o Kaspersky.

Paso 2: Configuración del navegador y de la caché

Aconseje a los usuarios que borren la caché y las cookies de su navegador, ya que el malware a menudo puede manipular los datos almacenados para continuar con la redirección.

Paso 3: Sugerir un análisis completo del sistema

Anime a los usuarios a realizar un escaneo completo de malware del sistema con software como Bitdefender o Seguridad Norton.

Medidas preventivas y mejores prácticas

1. Copias de seguridad periódicas: Haga copias de seguridad de sus configuraciones DNS, archivos de servidor y bases de datos. Guarde las copias de seguridad fuera de sus instalaciones en un almacenamiento seguro como AWS S3 o Almacenamiento Azure Blob.

2. Auditorías de seguridad: Programe auditorías de seguridad rutinarias de los ajustes DNS, las configuraciones del servidor y los registros de acceso para detectar signos tempranos de vulnerabilidades o cambios no autorizados.

3. Alertas automatizadas: Configure alertas automáticas para cambios en los registros DNS, accesos inesperados al servidor o intentos de inicio de sesión. Servicios como Cloudflare proporcionar supervisión y alerta en tiempo real.

4. Utilice redes de distribución de contenidos (CDN): Implemente CDN como Akamai o Cloudflare para añadir una capa de seguridad mediante funciones como la protección DDoS y el filtrado de peticiones.

5. Bloqueo de dominios: Activar Bloqueo de dominios a través de su registrador para evitar transferencias de dominio no autorizadas. Esto añade una capa de protección contra los cambios no autorizados a nivel de registrador.

Conclusión

El secuestro de dominios plantea riesgos significativos, desde la pérdida de tráfico hasta el daño a la marca. Si comprende las causas subyacentes -ya sea el secuestro de DNS, el compromiso del servidor o el malware del lado del cliente- podrá aplicar acciones específicas para mitigar estos riesgos. Emplee las soluciones recomendadas para recuperar el control y adopte las mejores prácticas para salvaguardar su dominio de futuros ataques.

Implementar medidas de seguridad sólidas y mantenerse alerta garantizará que su sitio web siga siendo seguro y accesible. Si tiene más preguntas o necesita ayuda para asegurar sus activos digitales, no dude en ponerse en contacto en los comentarios o con nuestro equipo de asistencia.

Respuestas