Wie Sie Domain-Hijacking bekämpfen können: Ein detailliertes Tutorial mit Lösungen und Best Practices

Domain-Hijacking ist ein kritisches Problem, das den Ruf und die Sicherheit Ihrer Website untergraben kann. Stellen Sie sich vor, Sie öffnen Ihre Domain und finden sich dann auf der Website eines anderen Anbieters wieder. Dieses Szenario deutet häufig auf Domain-Hijacking hin, das aus verschiedenen Gründen auftreten kann, z. B. durch kompromittierte DNS-Einstellungen, Serververletzungen oder sogar Malware-Infektionen auf den Computern der Benutzer. Als DevOps-Ingenieur oder Systemadministrator müssen Sie wissen, wie Sie Domain-Hijacking beheben können, um Ihre digitalen Ressourcen zu schützen. Dieser Leitfaden befasst sich mit den Ursachen von Domain-Hijacking, bietet umsetzbare Lösungen und bietet Präventivmaßnahmen, um Ihre Domain vor zukünftigen Vorfällen zu schützen.

Die Ursachen für Domain-Hijacking verstehen

Domain-Hijacking fällt im Allgemeinen in drei Hauptkategorien:

1:DNS-Hijacking

DNS-Hijacking liegt vor, wenn ein Angreifer die Kontrolle über die DNS-Einträge Ihrer Domain erlangt und die Besucher Ihrer Website auf eine nicht autorisierte IP-Adresse umleitet. Dies kann auf verschiedene Weise geschehen, z. B. durch die Kompromittierung des DNS-Servers, den Einsatz von Social Engineering, um auf die DNS-Verwaltungskonsole zuzugreifen, oder die Ausnutzung von Schwachstellen in der Infrastruktur des Registrars.

- Beispiel: Ein Unternehmen, das einen beliebten DNS-Anbieter nutzt, könnte feststellen, dass seine DNS-Einträge geändert wurden, um auf eine von Angreifern kontrollierte IP-Adresse zu verweisen. Dies führt häufig dazu, dass Benutzer auf eine Phishing-Website umgeleitet werden, die identisch mit der legitimen Website aussieht.

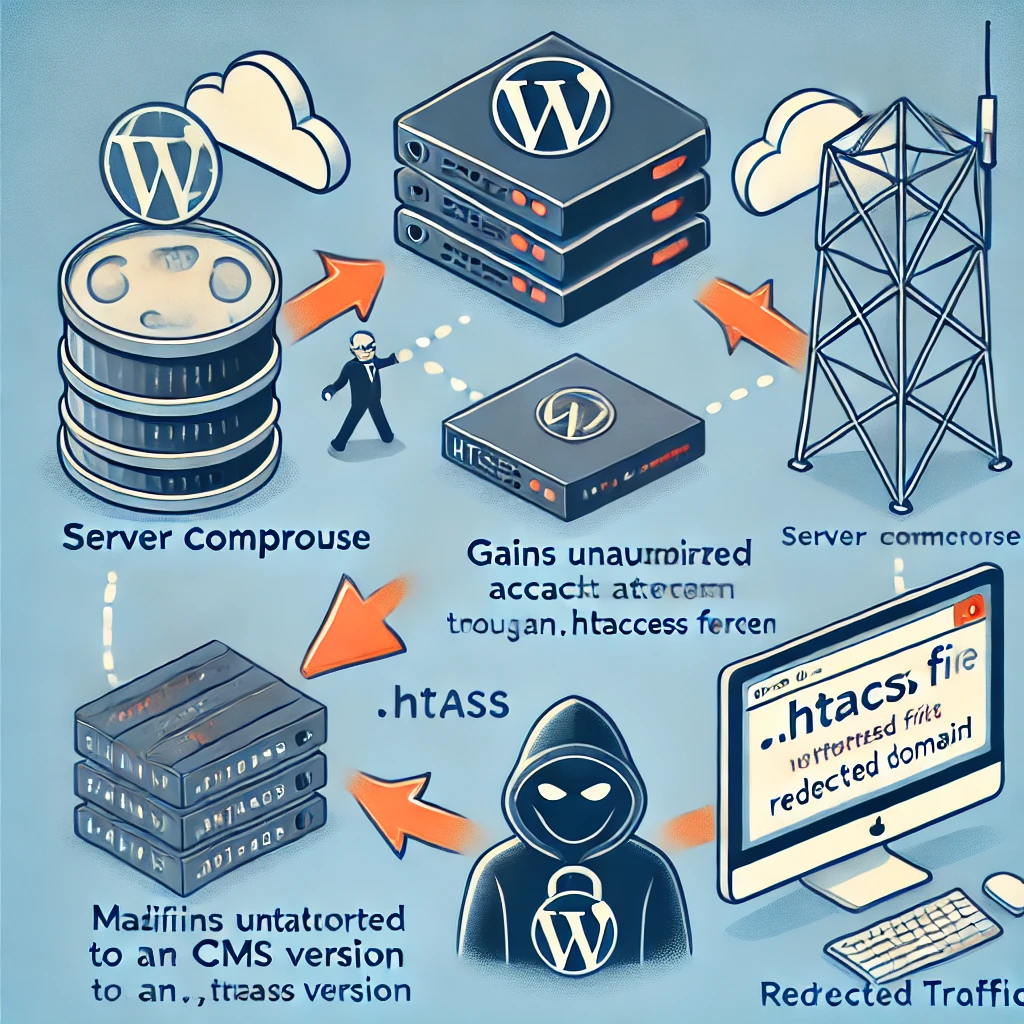

2:Server-Kompromittierung

Manchmal kann Ihr Server selbst kompromittiert werden, was es Angreifern ermöglicht, Website-Dateien zu verändern, bösartigen Code einzuschleusen oder Konfigurationen zu ändern, um Benutzer an einen anderen Ort umzuleiten. Dies ist häufig der Fall, wenn Software-Schwachstellen ausgenutzt werden oder schwache Passwörter zur Sicherung des Servers verwendet werden.

- Beispiel: Ein Angreifer verschafft sich über eine veraltete Version Ihres CMS (z.B. WordPress), die eine bekannte Sicherheitslücke aufweist, Zugang zu Ihrem Webserver. Sobald er drin ist, ändert er die .htaccess-Datei, um den gesamten Datenverkehr auf eine andere Domain umzuleiten.

3:Malware-Infektion

Manchmal liegt das Problem nicht bei Ihrem Server oder DNS, sondern auf der Client-Seite. Benutzer, die versuchen, auf Ihre Website zuzugreifen, können mit Malware infiziert sein, die die DNS-Einstellungen ihres Browsers manipuliert, so dass sie auf unerwünschte Websites umgeleitet werden.

- Beispiel: Das Gerät eines Benutzers ist mit Malware infiziert, die die Datei oder die DNS-Einstellungen des Hosts verändert. Wenn er versucht, auf Ihre Domain zuzugreifen, wird er stattdessen auf eine bösartige Website geleitet.

Lösungen zur Behebung von Domain-Hijacking

Behebung von DNS-Hijacking

Wenn Ihre Domain ein Opfer von DNS-Hijacking geworden ist, müssen Sie schnell handeln:

Schritt 1: Überprüfen Sie Ihre DNS-Einträge

Verwenden Sie Befehlszeilentools wie z.B. nslookup oder graben um zu überprüfen, ob die DNS-Einträge Ihrer Domain geändert wurden:

nslookup ihredomain.de

dig ihredomain.deStellen Sie sicher, dass die zurückgegebene IP-Adresse korrekt ist. Wenn die IP-Adresse nicht bekannt ist oder auf eine andere Adresse verweist, wurden Ihre DNS-Einstellungen möglicherweise missbraucht.

Schritt 2: DNS-Anbieter wechseln

Wenn Ihr derzeitiger DNS-Anbieter kompromittiert wurde, sollten Sie zu einem sichereren DNS-Anbieter wechseln. Anbieter wie Cloudflare oder Google DNS bieten verbesserte Sicherheitsfunktionen und Widerstandsfähigkeit gegen DNS-basierte Angriffe.

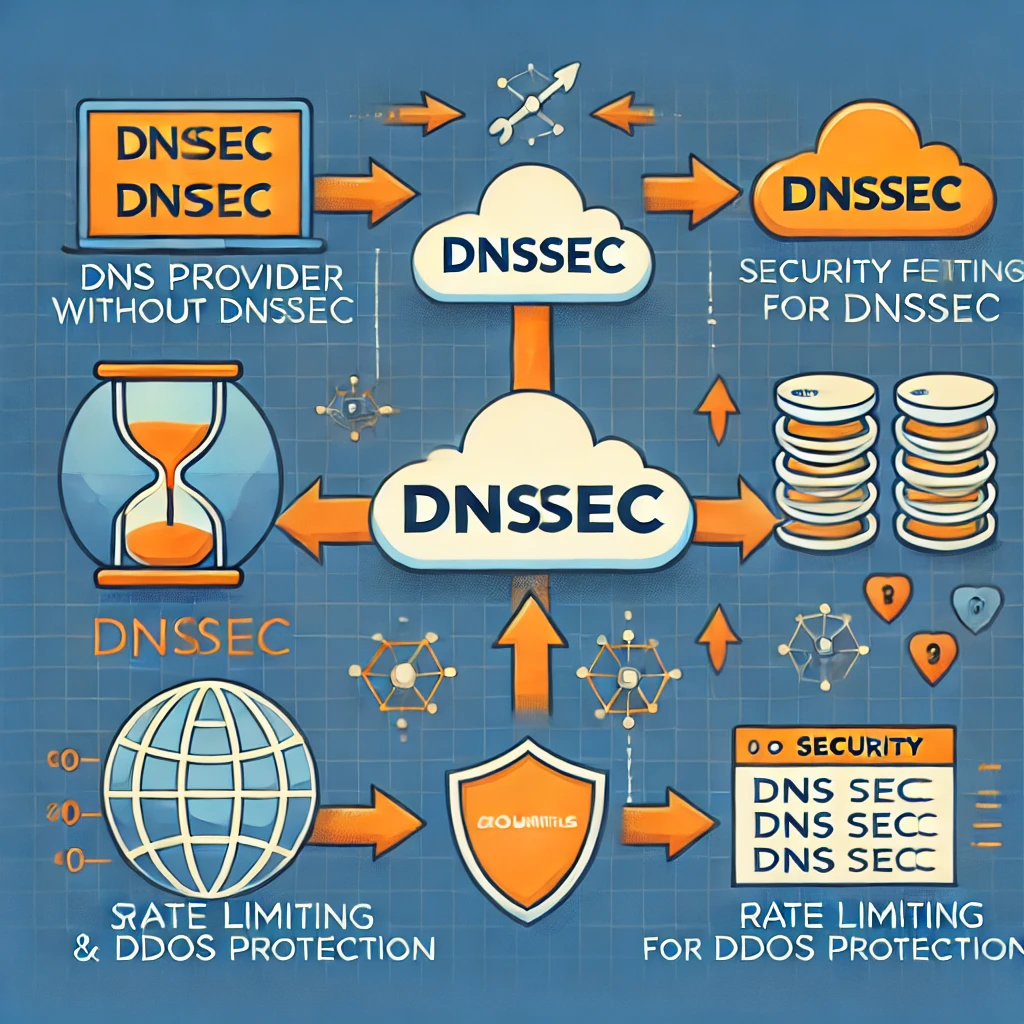

Beispiel: Wenn Sie einen DNS-Anbieter verwenden, der DNSSEC nicht unterstützt, sollten Sie eine Migration zu Cloudflare in Betracht ziehen. Cloudflare bietet DNSSEC und integriert Sicherheitsfunktionen wie Ratenbegrenzung und DDoS-Schutz.

Schritt 3: Sichern Sie Ihr DNS-Konto

Melden Sie sich bei Ihrem DNS-Verwaltungskonto an und folgen Sie diesen Schritten:

- Aktivieren Sie die Zwei-Faktoren-Authentifizierung (2FA): Damit wird sichergestellt, dass Unbefugte keinen Zugang erhalten.

- DNSSEC aktivieren: DNSSEC (Domain Name System Security Extensions) schützt vor DNS-Eintragsfälschungen, indem Ihre DNS-Einträge digital signiert werden.

- Kontoaktivität überprüfen: Überprüfen Sie die Aktivitätsprotokolle Ihres Kontos, um unbefugte Anmeldungen oder Änderungen zu erkennen. Aktualisieren Sie Ihr Passwort sofort, wenn verdächtige Aktivitäten festgestellt werden.

Schritt 4: DNS-Cache löschen

Um sicherzustellen, dass keine falschen DNS-Informationen lokal zwischengespeichert werden, löschen Sie Ihren lokalen DNS-Cache und fordern Sie die betroffenen Benutzer auf, dasselbe zu tun:

# Windows

ipconfig /flushdns

# macOS

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

# Linux

sudo systemctl neu starten nscd

Schritt 5: DNS-Änderungen überwachen

Richten Sie eine Überwachung und Warnmeldungen für alle DNS-Eintragsänderungen ein. Tools wie DNS-Spion oder PagerDuty kann Sie benachrichtigen, wenn unautorisierte Änderungen entdeckt werden.

Adressierung der Serverkompromittierung

Wenn die DNS-Einstellungen korrekt sind, aber Ihre Domain falsch weitergeleitet wird, wurde Ihr Server möglicherweise kompromittiert.

Schritt 1: Server-Dateien wiederherstellen

Prüfen Sie kritische Website-Dateien, wie z.B. .htaccess, index.phpund Konfigurationsdateien, um festzustellen, ob sie geändert wurden. Vergleichen Sie diese Dateien mit den Backup-Versionen mit Tools wie diff:

# Vergleichen Sie die aktuelle Version mit einem Backup

sudo diff /var/www/html/index.php /backup/index.phpWenn Sie Unstimmigkeiten feststellen, ersetzen Sie die geänderten Dateien durch saubere Versionen aus Ihren Backups.

Schritt 2: Analysieren Sie die Serverprotokolle

Überprüfen Sie die Zugriffs- und Fehlerprotokolle des Servers auf ungewöhnliche Aktivitäten:

tail -n 50 /var/log/nginx/access.log

grep "POST" /var/log/nginx/access.log # Suchen Sie nach ungewöhnlichen POST-AnfragenSuchen Sie nach IP-Adressen mit abnormalen Zugriffsmustern oder Versuchen, Befehle auszuführen.

Schritt 3: Ändern Sie Kennwörter und Schlüssel

Ändern Sie alle Passwörter, die mit Ihrem Server verbunden sind, einschließlich SSH-Schlüssel und Datenbankanmeldeinformationen. Stellen Sie sicher, dass sie solide und eindeutig sind.

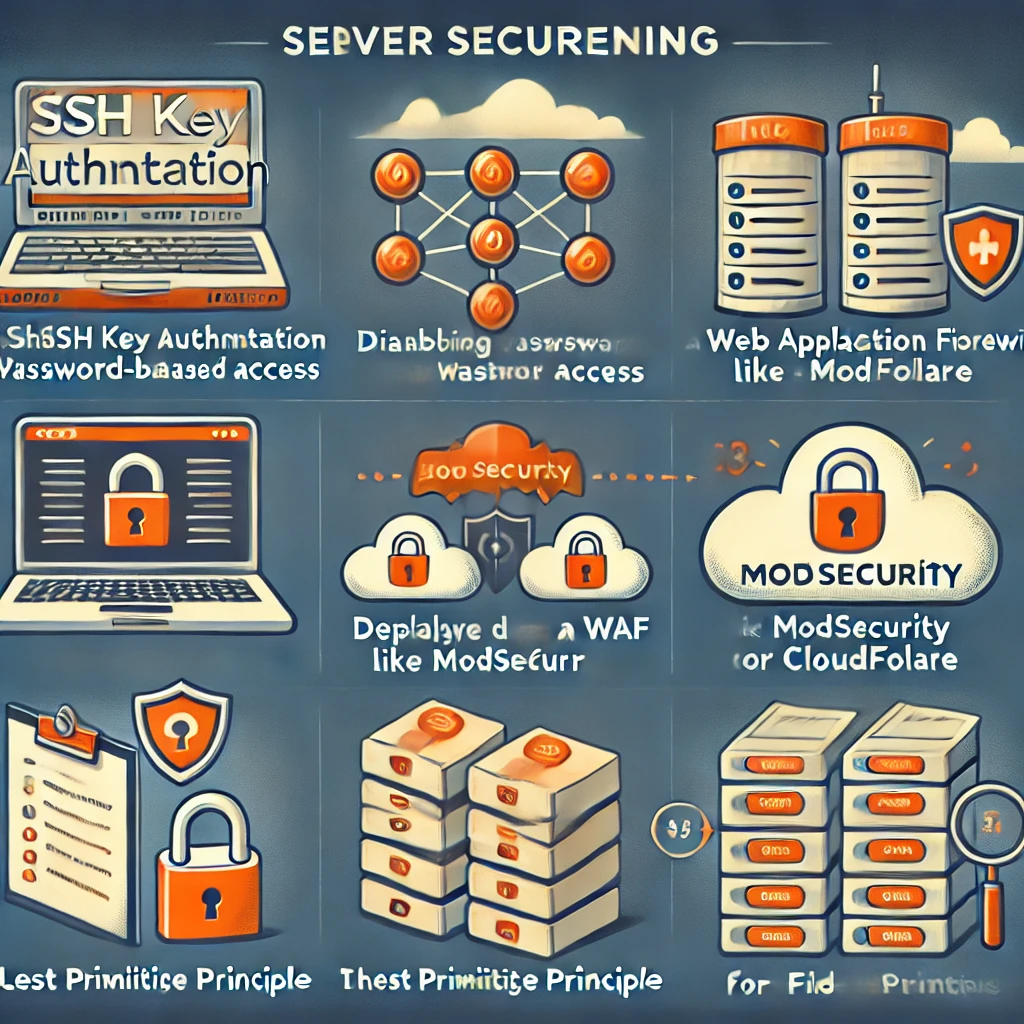

Schritt 4: Server-Sicherheit verstärken

- SSH-Schlüssel-Authentifizierung: Deaktivieren Sie den passwortbasierten SSH-Zugang und verwenden Sie stattdessen die schlüsselbasierte Authentifizierung.

- Web-Anwendungs-Firewall (WAF): Implementieren Sie eine WAF wie ModSecurity oder verwenden Sie eine verwaltete Lösung wie Cloudflare WAF um bösartige Anfragen zu filtern, bevor sie Ihren Server erreichen.

- Das Prinzip des geringsten Privilegs: Vergewissern Sie sich, dass die Datei- und Ordnerrechte auf Ihrem Server auf die geringsten Rechte gesetzt sind, die für den normalen Betrieb erforderlich sind (z.B. sollten PHP-Dateien nicht vom Webserver beschreibbar sein).

Schritt 5: Nach Malware suchen

Führen Sie Sicherheitstools wie rkhunter, chkrootkit, oder Tools von Drittanbietern wie Sucuri um Rootkits oder Malware auf dem Server zu erkennen.

Entschärfung client-seitiger Malware

Wenn Benutzer weiterhin umgeleitet werden, obwohl auf Ihrer Seite alles sicher ist, könnte dies auf Malware auf ihren Geräten zurückzuführen sein.

Schritt 1: Benutzer aufklären

Geben Sie auf Ihrer Website einen Hinweis auf das Potenzial für clientseitige Malware, einschließlich Anweisungen zum Scannen ihrer Geräte mit seriösen Antiviren-Tools wie Malwarebytes oder Kaspersky.

Schritt 2: Browser- und Cache-Einstellungen

Raten Sie Benutzern, ihren Browser-Cache und ihre Cookies zu löschen, da Malware gespeicherte Daten oft manipulieren kann, um die Umleitung fortzusetzen.

Schritt 3: Vorschlagen eines vollständigen Systemscans

Ermuntern Sie die Benutzer, einen vollständigen System-Malware-Scan mit einer Software wie Bitdefender oder Norton Sicherheit.

Vorbeugende Maßnahmen und bewährte Praktiken

1. Regelmäßige Backups: Sichern Sie Ihre DNS-Konfigurationen, Serverdateien und Datenbanken. Speichern Sie Backups extern in einem sicheren Speicher wie AWS S3 oder Azure Blob Speicher.

2. Sicherheitsprüfungen: Planen Sie routinemäßige Sicherheitsprüfungen für DNS-Einstellungen, Serverkonfigurationen und Zugriffsprotokolle, um Anzeichen für Schwachstellen oder nicht autorisierte Änderungen frühzeitig zu erkennen.

3. Automatisierte Warnungen: Richten Sie automatische Warnmeldungen für DNS-Eintragsänderungen, unerwartete Serverzugriffe oder Anmeldeversuche ein. Dienste wie Cloudflare bieten Echtzeit-Überwachung und Alarmierung.

4. Verwenden Sie Content Delivery Networks (CDNs): Implementieren Sie CDNs wie Akamai oder Cloudflare um eine zusätzliche Sicherheitsebene durch Funktionen wie DDoS-Schutz und Anfragefilterung zu schaffen.

5. Domänensperre: Aktivieren Sie Domänensperre über Ihren Registrar, um unautorisierte Domaintransfers zu verhindern. Dies bietet einen zusätzlichen Schutz gegen unbefugte Änderungen auf Registrar-Ebene.

Fazit

Domain-Hijacking birgt erhebliche Risiken, vom Traffic-Verlust bis zur Schädigung der Marke. Wenn Sie die zugrundeliegenden Ursachen verstehen - ob DNS-Hijacking, Serverkompromittierung oder clientseitige Malware - können Sie gezielte Maßnahmen ergreifen, um diese Risiken zu minimieren. Setzen Sie die empfohlenen Lösungen ein, um die Kontrolle wiederzuerlangen, und wenden Sie Best Practices an, um Ihre Domain vor zukünftigen Angriffen zu schützen.

Wenn Sie robuste Sicherheitsmaßnahmen ergreifen und wachsam bleiben, bleibt Ihre Website sicher und zugänglich. Wenn Sie weitere Fragen haben oder Hilfe bei der Sicherung Ihrer digitalen Ressourcen benötigen, können Sie sich gerne in den Kommentaren melden oder unser Support-Team kontaktieren.

Antworten