كيفية التعامل مع اختطاف النطاقات: برنامج تعليمي مفصل مع الحلول وأفضل الممارسات

يعد اختطاف النطاق مشكلة خطيرة يمكن أن تقوض سمعة وأمان موقعك الإلكتروني. تخيّل أن تفتح نطاقك لتجد نفسك على موقع إلكتروني لشخص آخر. غالبًا ما يشير هذا السيناريو إلى اختطاف النطاق، والذي يمكن أن يحدث لأسباب مختلفة مثل إعدادات DNS المخترقة، أو اختراق الخادم، أو حتى الإصابة بالبرامج الضارة على أجهزة الكمبيوتر الخاصة بالمستخدمين. بصفتك مهندس تطوير أو مسؤول أنظمة، فإن فهم كيفية استكشاف أخطاء اختطاف النطاقات وحلها أمر بالغ الأهمية لتأمين أصولك الرقمية. يستكشف هذا الدليل أسباب اختطاف النطاق، ويوفر حلولاً قابلة للتنفيذ، ويقدم تدابير وقائية لحماية نطاقك من الحوادث المستقبلية.

فهم أسباب اختطاف النطاقات

ينقسم اختطاف النطاقات بشكل عام إلى ثلاث فئات رئيسية:

1ـ اختطاف أسماء النطاقات

يحدث اختطاف نظام أسماء النطاقات عندما يتحكم أحد المهاجمين في سجلات نظام أسماء النطاقات الخاص بنطاقك، ويعيد توجيه زوار موقعك الإلكتروني إلى عنوان IP غير مصرح به. يمكن تحقيق ذلك من خلال وسائل مختلفة، مثل اختراق خادم DNS، أو استخدام الهندسة الاجتماعية للوصول إلى وحدة تحكم إدارة DNS، أو استغلال نقاط الضعف في البنية التحتية للمسجِّل.

- مثال على ذلك: قد تجد الشركة التي تستخدم موفر DNS شهيرًا أن سجلات DNS الخاصة بها قد تم تعديلها لتشير إلى عنوان IP يتحكم فيه المهاجمون. وغالبًا ما يؤدي ذلك إلى إعادة توجيه المستخدمين إلى موقع تصيّد احتيالي يبدو مطابقًا للموقع الشرعي.

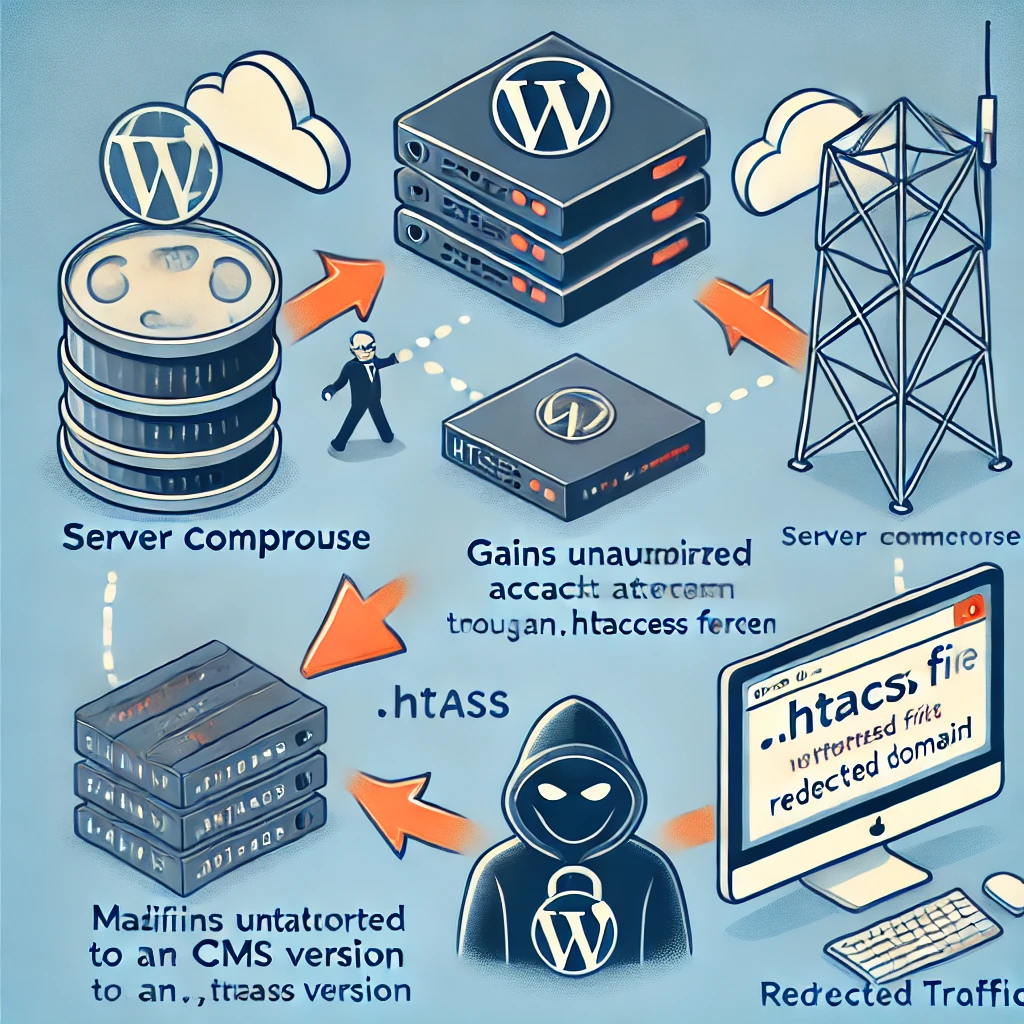

2 : تسوية الخادم

في بعض الأحيان، قد يتعرض الخادم نفسه للاختراق، مما يسمح للمهاجمين بتعديل ملفات الموقع الإلكتروني، أو حقن تعليمات برمجية خبيثة، أو تغيير التكوينات لإعادة توجيه المستخدمين إلى موقع آخر. وهذا أمر شائع عند استغلال الثغرات البرمجية أو استخدام كلمات مرور ضعيفة لتأمين الخادم.

- مثال على ذلك: يتمكن أحد المهاجمين من الوصول إلى خادم الويب الخاص بك عن طريق إصدار قديم من نظام إدارة المحتوى الخاص بك (على سبيل المثال، WordPress) مع وجود ثغرة أمنية معروفة. بمجرد الدخول، يقومون بتعديل ملف htaccess لإعادة توجيه كل حركة المرور إلى نطاق مختلف.

3 :الإصابة بالبرمجيات الخبيثة

في بعض الأحيان، لا تكون المشكلة في الخادم أو نظام أسماء النطاقات DNS الخاص بك، بل من جانب العميل. قد يصاب المستخدمون الذين يحاولون الوصول إلى موقعك ببرمجيات خبيثة تخترق إعدادات DNS في متصفحهم، مما يتسبب في إعادة توجيههم إلى مواقع ويب غير مقصودة.

- مثال على ذلك: إصابة جهاز المستخدم ببرمجيات خبيثة تقوم بتعديل ملف المضيف أو إعدادات DNS. وعندما يحاول الوصول إلى نطاقك، يتم نقله بدلاً من ذلك إلى موقع خبيث.

حلول لحل مشكلة اختطاف النطاقات

حل مشكلة اختطاف DNS

إذا كان نطاقك ضحية لاختطاف DNS، فمن الضروري أن تتصرف بسرعة:

الخطوة 1: التحقق من سجلات DNS الخاصة بك

استخدم أدوات سطر الأوامر مثل البحث عن أو احفر للتحقق مما إذا كان قد تم تغيير سجلات DNS الخاصة بنطاقك:

nslookup yourdomdomain.com

dig yourdomdomain.comتأكد من صحة عنوان IP الذي تم إرجاعه. إذا كان عنوان IP غير مألوف أو يشير إلى مكان آخر، فقد تكون إعدادات DNS قد تم اختطافها.

الخطوة 2: تبديل موفري DNS

إذا تعرض مزود DNS الحالي لديك للاختراق، ففكر في التبديل إلى مزود DNS أكثر أمانًا. مزودات مثل كلاودفلير أو نظام أسماء النطاقات DNS من Google توفر ميزات أمان محسّنة ومرونة ضد الهجمات المستندة إلى DNS.

مثال على ذلك: إذا كنت تستخدم مزوِّد DNS لا يدعم DNSSEC، فيمكنك التفكير في الانتقال إلى Cloudflare، الذي يوفر DNSSEC ويدمج ميزات الأمان مثل الحد من المعدل وحماية DDoS.

الخطوة 3: تأمين حساب DNS الخاص بك

سجّل الدخول إلى حساب إدارة DNS الخاص بك واتبع الخطوات التالية:

- تمكين المصادقة الثنائية (2FA): وهذا يضمن عدم تمكن الموظفين غير المصرح لهم من الوصول إلى الموقع.

- تمكين DNSSEC: يحمي DNSSEC (امتدادات أمان نظام أسماء النطاقات) من انتحال سجلات DNS من خلال التوقيع الرقمي على سجلات DNS الخاصة بك.

- مراجعة نشاط الحساب: تحقق من سجلات نشاط حسابك لتحديد عمليات تسجيل الدخول أو التغييرات غير المصرح بها. قم بتحديث كلمة المرور الخاصة بك على الفور إذا تم اكتشاف نشاط مريب.

الخطوة 4: مسح ذاكرة التخزين المؤقت لنظام أسماء النطاقات DNS

للتأكّد من عدم تخزين معلومات DNS غير الصحيحة مؤقتًا محليًا، امسح ذاكرة التخزين المؤقت المحلية لنظام أسماء النطاقات وشجّع المستخدمين المتأثرين على القيام بالمثل:

# ويندوز

ipconfig /flushdns

# macOS

sudo dscacheutil -flushcache؛ sudo killall -HUP mDNSResponder

# لينكس

سودو systemctl systemctl إعادة تشغيل nscd

الخطوة 5: مراقبة تغييرات DNS

قم بإعداد المراقبة والتنبيهات لأي تغييرات في سجلات DNS. أدوات مثل جاسوس DNS أو بيجر واجب يمكن أن يخطرك في حالة اكتشاف أي تعديلات غير مصرح بها.

معالجة اختراق الخادم

إذا كانت إعدادات DNS صحيحة ولكن تتم إعادة توجيه نطاقك بشكل غير صحيح، فقد يكون الخادم الخاص بك قد تعرض للاختراق.

الخطوة 1: استعادة ملفات الخادم

فحص ملفات موقع الويب المهمة، مثل .htaccess, index.phpوملفات التكوين، لتحديد ما إذا تم تعديل أي منها. قارن هذه الملفات بالإصدارات الاحتياطية باستخدام أدوات مثل الفرق:

# قارن الإصدار الحالي بنسخة احتياطية

sudo diff sudo /var/www/html/index.php /backup/index.phpإذا وجدت أي تناقضات، استبدل الملفات المعدّلة بنسخ نظيفة من النسخ الاحتياطية.

الخطوة 2: تحليل سجلات الخادم

راجع الوصول إلى الخادم وسجلات الأخطاء بحثًا عن أي نشاط غير عادي:

الذيل -n 50 /var/log/nginx/access.log

grep "POST" /var/log/nginx/access.log # ابحث عن طلبات POST غير عاديةابحث عن عناوين IP ذات أنماط وصول غير طبيعية أو محاولات تنفيذ الأوامر.

الخطوة 3: تغيير كلمات المرور والمفاتيح

قم بتغيير جميع كلمات المرور المرتبطة بخادمك، بما في ذلك مفاتيح SSH وبيانات اعتماد قاعدة البيانات. تأكد من أنها قوية وفريدة من نوعها.

الخطوة 4: تقوية أمان الخادم

- مصادقة مفتاح SSH: تعطيل الوصول إلى SSH المستند إلى كلمة المرور واستخدام المصادقة المستندة إلى المفتاح بدلاً من ذلك.

- جدار حماية تطبيقات الويب (WAF): نشر WAF مثل مودسيكيتي أو استخدام حل مُدار مثل Cloudflare WAF لتصفية الطلبات الضارة قبل وصولها إلى خادمك.

- مبدأ الحد الأدنى من الامتيازات: تأكد من أن أذونات الملفات والمجلدات على الخادم الخاص بك مضبوطة على أقل امتيازات ضرورية للعمليات العادية (على سبيل المثال، يجب ألا تكون ملفات PHP قابلة للكتابة من قبل خادم الويب).

الخطوة 5: البحث عن البرامج الضارة

تشغيل أدوات الأمان مثل صائد قناص, تشكروتكيتأو أدوات الطرف الثالث مثل سوكوري للكشف عن أي جذور خبيثة أو برمجيات خبيثة على الخادم.

التخفيف من البرمجيات الخبيثة من جانب العميل

إذا استمر المستخدمون في إعادة توجيههم على الرغم من أن كل شيء آمن من جانبك، فقد يكون ذلك بسبب وجود برمجيات خبيثة على أجهزتهم.

الخطوة 1: تثقيف المستخدمين

قدم إشعارًا على موقعك الإلكتروني يشرح احتمالية وجود برمجيات خبيثة من جانب العميل، بما في ذلك تعليمات حول فحص أجهزتهم باستخدام أدوات مكافحة فيروسات حسنة السمعة مثل Malwarebytes أو كاسبرسكي.

الخطوة 2: إعدادات المتصفح وذاكرة التخزين المؤقت

ننصح المستخدمين بمسح ذاكرة التخزين المؤقت وملفات تعريف الارتباط الخاصة بالمتصفح، حيث يمكن للبرامج الضارة في كثير من الأحيان التلاعب بالبيانات المخزنة لمواصلة إعادة التوجيه.

الخطوة 3: اقتراح فحص كامل للنظام

تشجيع المستخدمين على إجراء فحص كامل للبرمجيات الخبيثة في النظام باستخدام برامج مثل Bitdefender أو نورتون سيكيوريتي.

التدابير الوقائية وأفضل الممارسات

1. النسخ الاحتياطية المنتظمة: قم بعمل نسخة احتياطية من تكوينات DNS وملفات الخادم وقواعد البيانات. قم بتخزين النسخ الاحتياطية خارج الموقع في مخزن آمن مثل AWS S3 أو تخزين Azure Blob Storage.

2. التدقيق الأمني: قم بجدولة عمليات تدقيق الأمان الروتينية لإعدادات DNS وتكوينات الخادم وسجلات الوصول لاكتشاف العلامات المبكرة للثغرات الأمنية أو التغييرات غير المصرح بها.

3. التنبيهات الآلية: قم بإعداد تنبيهات تلقائية لتغييرات سجل DNS أو الوصول غير المتوقع إلى الخادم أو محاولات تسجيل الدخول. خدمات مثل كلاودفلير توفير المراقبة والتنبيه في الوقت الفعلي.

4. استخدام شبكات توصيل المحتوى (CDNs): تنفيذ شبكات CDN مثل أكاماي أو كلاودفلير لإضافة طبقة من الأمان من خلال ميزات مثل الحماية من DDoS وتصفية الطلبات.

5. قفل المجال: التمكين قفل المجال من خلال أمين السجل الخاص بك لمنع عمليات نقل النطاقات غير المصرح بها. يضيف هذا طبقة من الحماية ضد التغييرات غير المصرح بها على مستوى المسجل.

الخاتمة

يشكل اختطاف النطاقات مخاطر كبيرة، من فقدان حركة المرور إلى الإضرار بالعلامة التجارية. من خلال فهم الأسباب الكامنة وراء ذلك - سواء كانت اختطاف نظام أسماء النطاقات أو اختراق الخادم أو البرمجيات الخبيثة من جانب العميل - يمكنك تنفيذ إجراءات مستهدفة للتخفيف من هذه المخاطر. استخدم الحلول الموصى بها لاستعادة السيطرة، واعتماد أفضل الممارسات لحماية نطاقك من الهجمات المستقبلية.

إن تنفيذ تدابير أمنية قوية والبقاء متيقظاً سيضمن بقاء موقعك الإلكتروني آمناً وسهل الوصول إليه. إذا كان لديك المزيد من الأسئلة أو كنت بحاجة إلى مساعدة في تأمين أصولك الرقمية، فلا تتردد في التواصل معنا في التعليقات أو التواصل مع فريق الدعم لدينا.

الردود